Medidas de Segurança Cibernética se tornaram indispensáveis em Sistemas de Vídeo Monitoramento, diante da integração dos dispositivos com redes de telecomunicações.

Essa conectividade expandiu significativamente as funcionalidades desses sistemas, permitindo maior eficiência e flexibilidade nas operações. Contudo, também trouxe consigo um conjunto de vulnerabilidades que podem comprometer a confidencialidade dos dados e a integridade de operações críticas.

Neste artigo vamos abordar os principais conceitos relacionados à Segurança Cibernética aplicada a Sistemas de Vídeo Monitoramento, destacando os desafios inerentes à conectividade e as medidas necessárias para mitigar os riscos associados.

Confira!

O que é Segurança Cibernética?

A Segurança Cibernética, conhecida também como Cibersegurança ou Segurança Digital, refere-se ao conjunto de práticas, tecnologias e políticas destinadas a proteger sistemas computacionais, redes, dispositivos e dados contra ameaças digitais, acessos não autorizados, danos ou interrupções.

O conceito de segurança cibernética abrange diferentes camadas de proteção, desde a aplicação de criptografia para assegurar que dados não sejam interceptados, até a configuração de mecanismos avançados de autenticação que limitam o acesso apenas a indivíduos ou sistemas autorizados.

Por que a Segurança Digital é Importante para Sistemas de Vídeo Monitoramento?

O aprimoramento das infraestruturas de telecomunicações e redes locais impulsionou o avanço dos Sistemas de CFTV, que naturalmente passaram a integrar funcionalidades dependentes de conectividade, como acesso remoto e gerenciamento centralizado.

Com a introdução de câmeras IP, NVRs e a conexão de DVRs às redes, a necessidade de implementar medidas de segurança digital tornou-se evidente.

A exposição desses dispositivos a redes internas e à internet – seja direta ou indiretamente – gera vulnerabilidades que podem comprometer a integridade das operações.

Por isso, é fundamental que a configuração e a implementação desses sistemas sejam realizadas de maneira rigorosa e seguindo todos os padrões técnicos vigentes.

Causas Comuns de Violação de Dados em Sistemas de Vídeo

As violações de dados em sistemas de vídeo monitoramento frequentemente decorrem de falhas em práticas de segurança, configurando pontos de vulnerabilidade que podem ser explorados por “agentes mal-intencionados”.

Os principais fatores de vulnerabilidade podem ser categorizados da seguinte forma:

Credenciais de Acesso Mal Otimizadas

Credenciais de acesso fracas ou mal gerenciadas são uma das principais causas de violações em Sistemas de Vídeo Monitoramento.

Um estudo realizado pela Fortinet em 2020 revelou que o Brasil registrou mais de 3,4 bilhões de tentativas de ataques cibernéticos entre os meses de janeiro e setembro, em um total de 20 bilhões na América Latina.

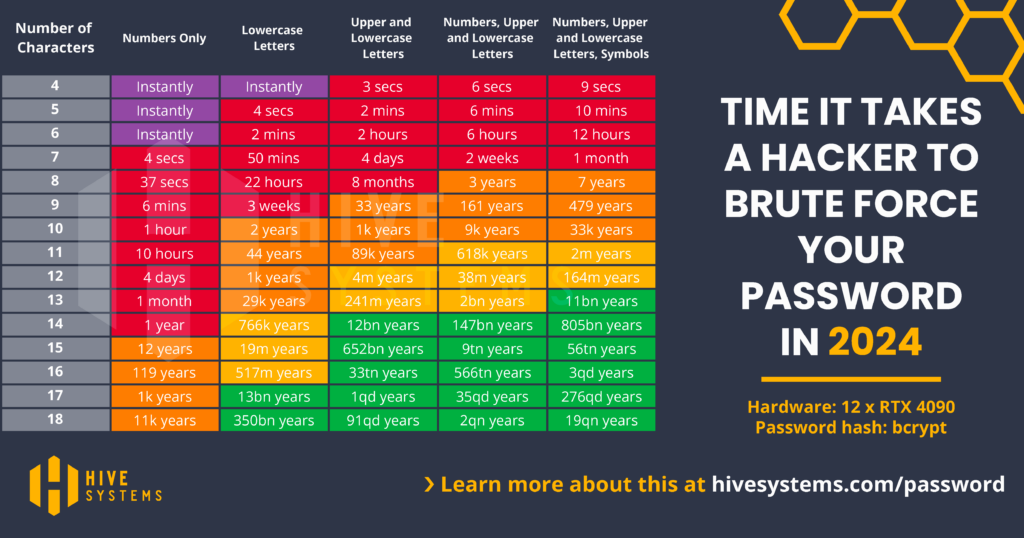

Grande parte desses ataques é caracterizada pelo uso de métodos de força bruta, que consistem em tentativas repetitivas de adivinhar credenciais, enviando combinações de nomes de usuário e senhas até obter sucesso.

Embora amplamente conhecida, a vulnerabilidade relacionada ao uso de senhas fracas ainda é uma das principais portas de entrada para ataques cibernéticos. Para mitigar esse risco, é essencial:

- Substituir senhas padrão por combinações robustas e complexas;

- Adotar senhas com, no mínimo, oito caracteres, incluindo letras maiúsculas, minúsculas, números e símbolos;

- Implementar políticas que evitem padrões previsíveis, como repetições consecutivas de caracteres;

- Estabelecer rotinas de troca periódica de senhas para limitar o impacto em caso de comprometimento.

Gestão Ineficiente de Privilégios

Privilégios mal configurados representam outra fonte significativa de vulnerabilidades, possibilitando acessos desnecessários a dados sensíveis e ampliando a superfície de ataque.

O princípio do privilégio mínimo (PoLP – Principle of Least Privilege) deve ser aplicado rigorosamente.

Esse princípio estabelece que cada usuário deve acessar apenas os recursos essenciais para a execução de suas responsabilidades.

A negligência nesse aspecto permite que credenciais mal gerenciadas sejam exploradas por “agentes mal-intencionados”, seja de forma interna ou externa.

O excesso de privilégios compromete a segurança do sistema ao permitir acessos indevidos, que podem resultar em visualização, alteração ou exclusão de dados críticos.

Além disso, usuários com permissões excessivas podem, intencionalmente ou não, causar impactos negativos à operação e facilitar a exploração do sistema por terceiros em caso de comprometimento das credenciais.

A segurança do sistema deve incluir revisões regulares das permissões atribuídas a cada usuário, garantindo que estejam alinhadas às suas funções específicas.

Toda modificação nos níveis de acesso deve ser registrada e monitorada, e permissões temporárias devem ser concedidas apenas com justificativa documentada e supervisão.

Ameaças Internas

As ameaças internas, provenientes de funcionários, contratados, fornecedores ou parceiros com credenciais legítimas, também representam um risco substancial.

Esses incidentes podem ocorrer por abuso intencional de privilégios ou por negligência no manuseio de dados sensíveis, resultando em violações à integridade e confidencialidade das informações.

O monitoramento rigoroso das atividades dos usuários, associado a treinamentos de conscientização, é essencial para mitigar esses riscos.

Vulnerabilidades de Software

Falhas no software/firmware são um dos principais pontos de entrada para “agentes mal-intencionados”.

A presença de backdoors, sejam eles introduzidos intencionalmente ou como resultado de falhas no desenvolvimento, permite que invasores acessem os sistemas de forma clandestina.

O uso de malware também é uma ameaça recorrente, com programas projetados para comprometer informações, interromper operações ou explorar sistemas sem o conhecimento dos administradores.

Essas vulnerabilidades destacam a importância de atualizações regulares de software e a correção de falhas conhecidas para reduzir o risco de exploração.

O que pode Acontecer com um Sistema Comprometido?

Os impactos de um sistema de vídeo monitoramento comprometido podem ser extensos, abrangendo desde a violação de privacidade até consequências legais e financeiras para organizações e indivíduos. Esses cenários destacam a importância de adotar práticas robustas de segurança para mitigar riscos.

Acesso Não Autorizado e Vigilância Maliciosa

Um sistema comprometido permite que invasores obtenham acesso não autorizado às transmissões ao vivo das câmeras.

Isso possibilita que visualizem e até gravem os arredores monitorados sem consentimento, criando vulnerabilidades significativas em ambientes sensíveis.

Além disso, tal controle pode ser explorado para fins de espionagem, facilitando a coleta de informações e monitoramento de atividades com intenções maliciosas.

Violação de Privacidade e Impacto Pessoal

Câmeras comprometidas podem ser direcionadas para invadir espaços privados ou sensíveis, infringindo leis de privacidade e resultando em sofrimento emocional para os indivíduos monitorados.

A exposição de imagens ou gravações indevidas pode gerar consequências legais e éticas graves, especialmente em contextos corporativos ou residenciais.

Roubo de Dados e Exposição de Informações Sensíveis

Gravações ou imagens armazenadas localmente ou em servidores na nuvem podem ser acessadas por agentes mal-intencionados em caso de violação.

Isso expõe informações confidenciais que podem ser usadas para chantagem, espionagem corporativa ou outros fins prejudiciais.

Organizações que não protegem adequadamente esses dados correm o risco de enfrentar repercussões legais e financeiras significativas.

Comprometimento da Segurança Física

Ao obter controle sobre o sistema de câmeras, invasores podem manipular, desativar ou criar pontos cegos estratégicos no monitoramento, comprometendo a segurança física do ambiente.

Essa vulnerabilidade é especialmente crítica em locais de alta segurança, como instalações governamentais, financeiras ou industriais.

Vulnerabilidades de Rede

Dispositivos comprometidos podem servir como pontos de entrada para ataques a toda a infraestrutura de rede conectada.

Câmeras vulneráveis podem ser exploradas para se infiltrar em outros dispositivos e sistemas, ampliando o impacto da violação.

Exemplos de Vulnerabilidade de Segurança de Dados em CFTV

Nos últimos anos, uma quantidade significativa de vulnerabilidades foi identificada em sistemas de CFTV, destacando a importância de práticas rigorosas de segurança cibernética.

Muitas dessas falhas se originaram de configurações inadequadas ou da ausência de medidas preventivas, enquanto outras foram introduzidas deliberadamente durante a produção dos dispositivos.

Alguns eventos documentados ilustram os riscos associados:

Comprometimento por Botnets (2014)

Dispositivos DVR de vários fabricantes foram alvos de um botnet utilizado para mineração de bitcoins. A falta de medidas básicas de segurança, como autenticação forte, tornou esses dispositivos vulneráveis, evidenciando os riscos associados à negligência na proteção de equipamentos conectados à rede

Botnet Mirai e Câmeras IP (2016)

O botnet Mirai comprometeu milhares de câmeras IP de um fabricante chinês, explorando credenciais padrão fracas e expostas. Os dispositivos infectados foram usados para lançar ataques DDoS em larga escala, causando impacto em infraestruturas críticas ao redor do mundo.

Escalamento de Privilégios em Câmeras IP (2021)

Uma vulnerabilidade grave foi descoberta em câmeras de um fabricante chinês, permitindo que invasores obtivessem privilégios de administrador sem a necessidade de credenciais válidas. Essa falha comprometeu a segurança de redes inteiras, especialmente em sistemas que dependiam dessas câmeras para monitoramento sensível.

Como Evitar esses Problemas?

A solução passa pela adoção de sistemas de alta qualidade, que ofereçam suporte contínuo, atualizações regulares e medidas de segurança robustas.

Dispositivos como DVRs e NVRs geralmente dependem de firmwares proprietários com atualizações limitadas, tornando-os alvos fáceis para invasores.

A escolha de sistemas mais modernos, como servidores equipados com um software VMS, oferece maior flexibilidade, segurança e capacidade de adaptação às ameaças emergentes.

É essencial considerar o Total Cost of Ownership (TCO) na decisão de compra.

O foco exclusivo no custo inicial das câmeras pode levar à adoção de soluções de baixo custo e alta vulnerabilidade, aumentando o risco de ataques e custos ocultos associados a falhas ou comprometimentos.

Investir em sistemas que priorizem segurança cibernética é, portanto, uma abordagem mais eficaz e econômica no longo prazo.

Considerações Finais

As vulnerabilidades identificadas em sistemas de vídeo monitoramento nos últimos anos reforçam a necessidade de tratar a segurança cibernética como um elemento essencial em qualquer Projeto de Vídeo Monitoramento.

A escolha de soluções de baixo custo pode parecer economicamente vantajosa à primeira vista, mas geralmente resulta em sistemas com falhas significativas e expostos a riscos que comprometem dados e operações críticas.

Empresas experientes no desenvolvimento de projetos de segurança podem avaliar as necessidades específicas de cada ambiente, identificar vulnerabilidades, implementar soluções de alta qualidade e garantir que o sistema esteja em conformidade com as melhores práticas de segurança cibernética.

A A3A Engenharia de Sistemas é uma empresa de Engenharia especializada na elaboração de Projetos de Segurança Eletrônica, que está no mercado há mais de 29 anos.

Conclusão

Agradecemos por dedicar seu tempo a explorar este tema essencial.

Se você está considerando a implementação ou melhoria de um sistema de vídeo monitoramento, estamos à disposição para ajudá-lo a alcançar a melhor solução para as suas necessidades.