As Portas de Rede são componentes essenciais na comunicação entre processos, seja localmente ou em redes de longa distância, como a internet.

Neste artigo, exploraremos os conceitos fundamentais que sustentam o funcionamento das portas de rede, abrangendo desde os conceitos de gerenciamento e comunicação entre processos até a implementação prática de servidores e o detalhamento do funcionamento das portas.

Confira!

Como um SIstema Operacional Gerencia Processos?

Para compreender o funcionamento, a finalidade e a existência das portas de rede, é necessário entender como um sistema operacional gerencia processos e facilita a comunicação entre eles.

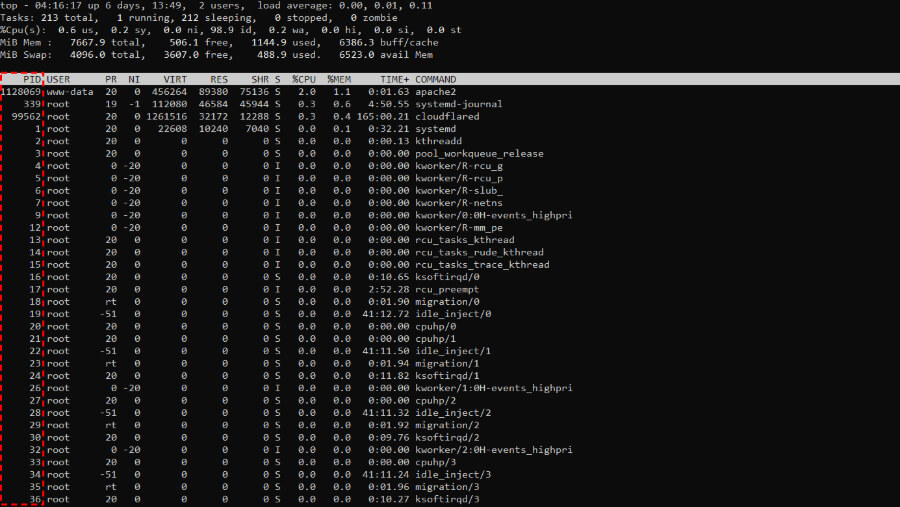

Um sistema operacional (SO) é responsável por gerenciar processos, que são, basicamente, programas em execução. Cada processo recebe um identificador exclusivo, chamado PID (Process ID), e o sistema operacional controla os recursos que cada processo utiliza, incluindo a memória.

Um conceito fundamental para o gerenciamento de processos é o isolamento de memória. O isolamento garante que cada processo opere em um espaço de memória separado, evitando que um processo interfira diretamente no funcionamento de outro.

Essa separação é vital para a integridade dos dados e para a estabilidade do sistema como um todo, prevenindo que falhas em um processo afetem outros em execução.

Como os processos são isolados, eles não podem simplesmente acessar a memória de outro processo. Para que dois processos compartilhem informações, eles precisam de mecanismos de Comunicação entre Processos (Inter-Process Communication).

Comunicação Entre Processos (IPC)

- Pipes;

- Arquivos;

- Streams e Buffers;

Comunicação em Redes

Nos anos 60, a criação das redes de computadores mudou radicalmente a computação. Em vez de sistemas isolados, as redes permitiram que diferentes computadores rodassem processos em paralelo e, mais importante, que esses processos pudessem se comunicar.

Esse novo paradigma exigia uma forma de fazer um processo em um computador falar com um processo em outro, de forma estruturada e confiável.

Para facilitar essa comunicação, surgiu o conceito de sockets, que oferece uma semântica semelhante à manipulação de arquivos. Assim como manipulamos arquivos com operações como “read” e “write”, os sockets permitem ler e escrever dados em fluxos de bits entre sistemas distintos.

BSD Sockets

Em 1983, a introdução dos BSD Sockets (Berkeley Software Distribution Sockets) no sistema UNIX BSD 4.2 padronizou a comunicação entre processos em redes, tornando-se um modelo amplamente adotado.

BSD Sockets, ou POSIX sockets, definem um conjunto de APIs e protocolos que formam a base de um sistema UNIX, oferecendo uma interface para estabelecer conexões de rede entre processos em computadores diferentes.

Esses sockets facilitam a fragmentação de dados em pacotes, permitindo sua transferência por diferentes tipos de redes, seja uma rede local ou a internet. O sistema operacional é responsável por criar esses pacotes e transportá-los por uma rede física (fibra óptica, cabo de cobre, redes sem fio, etc.), convertendo os dados em blocos de bits, seja em discos rígidos (HDs) ou em pacotes de rede.

De forma simplificada, sockets são uma generalização das primitivas de arquivos. No Linux, por exemplo, o sistema entrega ao programa um descritor de arquivo (ou file descriptor) que pode representar tanto um arquivo local quanto uma conexão de rede (um socket).

Esse descritor é uma “caixa preta” que permite ao processo receber e enviar bits, funcionando como um intermediário entre o sistema operacional e o hardware.

Assim, independentemente de ser um arquivo ou um socket de rede, o programa interage com o sistema operacional da mesma maneira: solicitando leitura ou gravação de dados.

Fluxo de Conexão

O processo para estabelecer uma conexão por sockets segue uma sequência de etapas:

- Bind (Vinculação): Um programa solicita ao sistema operacional uma “ligação” (bind) entre um endereço IP e um número de porta (16 bits). Esse processo é como um “registro”, onde o sistema operacional atribui um identificador exclusivo (PID) ao processo e o associa a uma porta específica, garantindo que nenhum outro processo possa usar essa mesma porta.

- Listen (Escuta): Após o bind, o processo entra em estado de escuta, esperando uma conexão. Ele é semelhante a abrir um arquivo e aguardar dados de entrada. No caso de um servidor web, por exemplo, ele fica escutando por conexões na porta 80 (HTTP) ou 443 (HTTPS), aguardando uma solicitação de cliente.

- Accept (Aceitação): Quando um cliente tenta se conectar, o sistema operacional verifica quem está escutando na porta especificada e entrega os dados ao processo correto. Nesse ponto, o programa receptor pode decidir aceitar ou recusar a conexão.

Esse ciclo de bind, listen e accept é a base da comunicação em rede entre processos, criando uma “conexão” através da qual os dados fluem bidirecionalmente.

Após a criação da conexão, os processos envolvidos (cliente e servidor) precisam trocar informações em uma linguagem comum, ou protocolo, que define os comandos e dados permitidos. Por exemplo, um servidor de banco de dados espera comandos específicos que seguem o protocolo SQL, enquanto um servidor web espera comandos HTTP como GET e POST.

Cada protocolo é como um “padrão de pinos” de uma tomada. Se um navegador tenta falar com um servidor SQL, não vai funcionar, pois os comandos não “encaixam”. Essa padronização de protocolos garante que cada aplicação possa se comunicar corretamente, desde que o protocolo seja compreendido por ambas as partes.

O que é uma Porta de Rede?

Uma porta de rede é um identificador numérico que junto com o endereço IP, permite que o sistema operacional direcione o tráfego de dados para o processo correto.

Cada porta é composta por um número de 16 bits, possibilitando uma gama de 65.536 portas (0 a 65.535).

As portas são classificadas em diferentes faixas:

Portas de Sistema (0 – 1023)

Essas portas, também conhecidas como Well-Known Ports, são reservadas para serviços padrão que todos os sistemas reconhecem e para os quais têm expectativas claras de funcionalidade.

Elas exigem permissões de administrador em sistemas UNIX, pois suportam serviços críticos, sendo fundamentais para a infraestrutura da internet.

Essas portas são fundamentais para manter a estabilidade e segurança da rede, e a exigência de permissões administrativas para seu uso evita que programas comuns ou usuários sem privilégios interfiram nesses serviços essenciais.

Portas Registradas / Registered Ports (1024 – 49151)

As Registered Ports são reservadas para serviços e aplicativos que não exigem permissões administrativas, mas que precisam de uma porta fixa para funcionar corretamente. Elas são muito utilizadas por aplicativos e serviços específicos de empresas ou de desenvolvimento, permitindo que desenvolvedores configurem aplicações sem precisar de privilégios elevados.

Essas portas podem ser usadas por qualquer usuário comum, e sua ampla faixa evita conflitos, permitindo que diversas aplicações diferentes coexistam em um único sistema sem precisar compartilhar portas.

Portas Efêmeras / Dynamic Ports (49152 – 65535)

As Dynamic Ports, também conhecidas como portas efêmeras ou privadas, são reservadas para conexões temporárias e dinâmicas, onde o sistema operacional escolhe automaticamente a primeira porta disponível para a comunicação. Essas portas são usadas principalmente em aplicações que necessitam de conexões rápidas e temporárias, como:

- Chamadas de Vídeo: Programas como Zoom e Skype utilizam essas portas para estabelecer conexões temporárias entre dispositivos.

- Jogos Multiplayer: Jogos online usam essas portas para criar sessões temporárias de comunicação entre jogadores.

- Transferência de Dados em Sessões Web: Navegadores web abrem conexões efêmeras para transferir dados ao conectar-se a servidores.

Quando um aplicativo inicia uma conexão temporária, o sistema operacional escolhe uma porta livre dentro dessa faixa e a utiliza enquanto durar a sessão. Ao término, a porta é liberada, permitindo que outros aplicativos reutilizem esse recurso. Essa dinâmica evita a necessidade de um bind fixo e aumenta a flexibilidade das conexões temporárias.

Redirecionamento de Portas

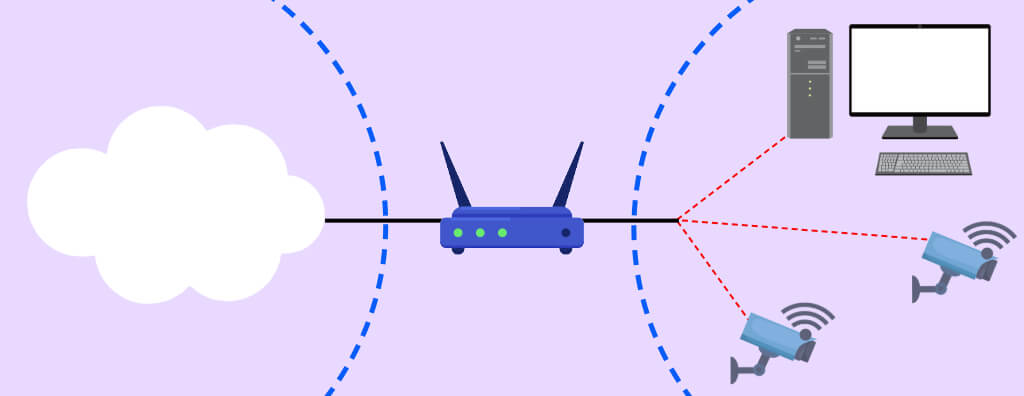

Quando um pacote de dados chega a um roteador na rede, ele possui um endereço IP e uma porta de destino.

O redirecionamento de portas instrui o roteador a encaminhar o tráfego destinado a uma porta específica para um endereço IP e porta dentro da rede local.

Dessa forma, dispositivos externos podem se comunicar diretamente com dispositivos internos, mesmo se esses dispositivos internos estiverem em uma rede privada.

Por exemplo:

- Se você deseja acessar uma câmera de segurança em sua rede local (IP interno 192.168.1.50) pela porta 8080, pode configurar o roteador para redirecionar a porta 8080 do IP público para a porta 8080 desse IP interno específico. Assim, ao acessar http://[seu-IP-público]:8080, o roteador direciona o tráfego para a câmera interna.

O redirecionamento de portas é configurado no roteador ou no firewall da rede. As configurações geralmente incluem:

- Porta Externa: A porta na qual o roteador recebe o tráfego externo.

- Endereço IP Interno: O IP do dispositivo na rede local para o qual o tráfego deve ser redirecionado.

- Porta Interna: A porta do dispositivo interno que receberá o tráfego.

Quando o roteador recebe uma solicitação na porta externa configurada, ele reencaminha automaticamente para o endereço IP e porta internos definidos, estabelecendo a conexão com o dispositivo desejado.

Tipos de Redirecionamento de Portas

Redirecionamento de Portas Estático

No redirecionamento de porta estático, uma porta externa específica sempre é redirecionada para uma porta interna específica em um IP fixo. É ideal para servidores que precisam estar acessíveis de maneira consistente, como servidores web ou FTP.

Redirecionamento de Porta Dinâmico (PAT)

O Port Address Translation (PAT), ou redirecionamento dinâmico de porta, permite que várias portas internas compartilhem uma única porta externa ou um conjunto de portas. O PAT é amplamente usado para alocar portas temporárias para dispositivos e aplicações, permitindo um maior controle sobre o tráfego.

Redirecionamento de Porta de Faixa (Range Forwarding)

Esse tipo de redirecionamento permite que uma faixa de portas seja redirecionada, o que é útil para aplicações que usam múltiplas portas simultaneamente, como jogos multiplayer e serviços VoIP.

Dynamic DNS (DDNS)

Muitas conexões de internet domésticas e comerciais utilizam IP dinâmico, ou seja, o endereço IP público pode mudar a qualquer momento, dependendo do provedor de internet.

Isso pode ser problemático para o redirecionamento de portas e o acesso remoto, pois os dispositivos externos precisam conhecer o endereço IP exato para se conectar à rede local.

Com IP dinâmico, acessar remotamente um dispositivo ou serviço torna-se inconsistente, já que o endereço pode mudar inesperadamente.

O DDNS resolve esse problema, associando um nome de domínio ao IP dinâmico e atualizando automaticamente o endereço IP quando ele muda.

Assim, você pode acessar dispositivos internos (como câmeras de segurança, servidores, ou aplicações de IoT) usando sempre o mesmo nome de domínio, independentemente do IP.

Segurança de Dados

Redirecionar portas pode criar vulnerabilidades, pois abre um canal direto para dispositivos internos, que pode ser explorado por atacantes.

Uso de Senhas Fortes

Sempre configure senhas seguras para dispositivos acessíveis remotamente.

Dupla Verificação

Firewall e Controle de Acesso

Use firewalls para limitar o acesso a portas específicas.

Rede Privada Virtual (VPN)

Em vez de expor diretamente uma porta na rede pública, utilize uma VPN para acessar a rede local de forma segura, criando um túnel encriptado que protege o tráfego.