Controle de Acesso é o conjunto de métodos, tecnologias e procedimentos utilizados para restringir, permitir ou registrar o acesso de pessoas e dispositivos a ambientes físicos ou recursos digitais. O conceito desse sistema é garantir que apenas usuários autorizados tenham acesso aos locais ou dados sensíveis, promovendo segurança e rastreabilidade.

Neste artigo, vamos explorar os principais conceitos e tecnologias de Controle de Acesso, além de apresentar as melhores práticas para sua implementação.

Confira!

O que é Controle de Acesso?

Controle de acesso é o conjunto de políticas, procedimentos, equipamentos e tecnologias destinados a gerenciar e regular o acesso de pessoas, veículos, dispositivos ou sistemas a ambientes físicos ou recursos digitais.

Um Sistema de Controle de Acesso é projetado para assegurar que apenas indivíduos ou entidades devidamente autorizados possam acessar áreas, equipamentos ou informações sensíveis, protegendo ativos e garantindo rastreabilidade.

Historicamente, o controle de acesso era realizado de forma manual, utilizando métodos mecânicos, como chaves e fechaduras convencionais, cartões de identificação ou listas de presença física.

Com o avanço da tecnologia e o aumento das demandas por segurança e eficiência operacional, surgiram soluções eletrônicas e digitais, baseadas em cartões de proximidade, senhas, biometria e, mais recentemente, credenciais móveis e autenticação multifator.

Essa evolução permitiu o desenvolvimento de sistemas cada vez mais robustos, integrados e capazes de fornecer relatórios detalhados, automação de rotinas e integração com outros sistemas de segurança, como videomonitoramento, alarmes de intrusão e detecção de incêndios.

A transformação digital e a necessidade de compliance em ambientes corporativos e industriais também impulsionaram a adoção de controles de acesso lógico, aplicados a sistemas, redes, aplicações e bancos de dados, ampliando o conceito além do ambiente físico e tornando-o parte essencial das estratégias modernas de segurança da informação.

Como Funciona um Sistema de Controle de Acesso?

Todo sistema de controle de acesso eficiente se baseia em quatro princípios fundamentais, que orientam sua arquitetura, configuração e operação:

Princípios Fundamentais

O quê?

Define quais recursos ou áreas estão sujeitos ao controle. Pode ser uma sala, um laboratório, um datacenter, um estacionamento, um arquivo confidencial ou até mesmo um sistema/aplicação digital.

Quem?

Identifica quem são os usuários ou entidades que demandam acesso. Estes podem ser colaboradores, visitantes, prestadores de serviço, veículos ou até dispositivos IoT em ambientes automatizados. A identificação pode ser feita por meio de credenciais físicas (cartões, tags), digitais (login, certificado) ou biométricas (impressão digital, reconhecimento facial).

Onde?

Especifica em quais pontos de acesso ou locais geográficos as restrições devem ser aplicadas. Isso inclui desde portas, portões, catracas, torniquetes, elevadores, racks de TI, até sistemas distribuídos em diferentes localidades.

Quando?

Determina em que períodos ou horários o acesso é permitido. Pode ser configurado por turnos de trabalho, dias da semana, feriados, horários de manutenção ou até condições excepcionais, como períodos de emergência ou lockdown.

Esses quatro elementos são programados e gerenciados por políticas definidas no sistema de controle de acesso, permitindo criar regras detalhadas como: “Apenas funcionários do departamento de TI podem acessar a sala de servidores entre 8h e 20h nos dias úteis, mediante autenticação biométrica.” Dessa forma, o controle de acesso atua como um mecanismo de defesa e gestão, alinhando segurança física e lógica às necessidades operacionais e normativas de cada ambiente.

Um sistema de controle de acesso opera com base na identificação, autenticação, autorização e registro das tentativas de entrada ou saída em áreas restritas ou em recursos digitais. O fluxo básico pode ser descrito em quatro etapas principais:

- Identificação:

O usuário apresenta sua credencial ao sistema, que pode ser um cartão de proximidade, senha, token, biometria (impressão digital, facial, íris) ou um dispositivo móvel. Em ambientes digitais, a identificação ocorre via login, certificado digital, ou autenticação de dispositivo. - Autenticação:

O sistema verifica a autenticidade da credencial apresentada, validando se o cartão, senha ou dado biométrico corresponde a um registro previamente autorizado. A autenticação pode ser simples (um fator), dupla (dois fatores) ou multifatorial, aumentando os níveis de segurança conforme a sensibilidade do ambiente. - Autorização:

Uma vez autenticado, o sistema verifica se aquele usuário tem permissão para acessar o recurso ou área solicitada naquele momento e local. Esta verificação considera regras configuradas, como horários permitidos, grupos de acesso, níveis hierárquicos, locais habilitados e condições especiais. - Registro e Ação:

Todas as tentativas de acesso — sejam elas autorizadas ou negadas — são registradas no sistema de logs. Em caso de autorização, o sistema ativa o mecanismo de liberação (por exemplo, destrava uma porta, libera uma catraca, autoriza acesso digital). Se a tentativa for negada, pode emitir alertas para operadores ou responsáveis e manter o bloqueio do acesso.

Este fluxo permite rastreabilidade total, geração de relatórios, análise de padrões de acesso e rápida atuação em situações anômalas.

Tipos de Controle de Acesso

O controle de acesso pode ser classificado em dois grandes grupos: controle de acesso físico e controle de acesso lógico. Ambos compartilham os mesmos princípios de autenticação, autorização e registro, mas diferem quanto à natureza dos recursos protegidos e aos métodos de aplicação.

Controle de Acesso Físico

O controle de acesso físico abrange todos os mecanismos, procedimentos e tecnologias destinados a restringir ou permitir o ingresso de pessoas, veículos ou equipamentos a espaços físicos específicos, como edifícios, salas técnicas, áreas industriais, datacenters e ambientes críticos.

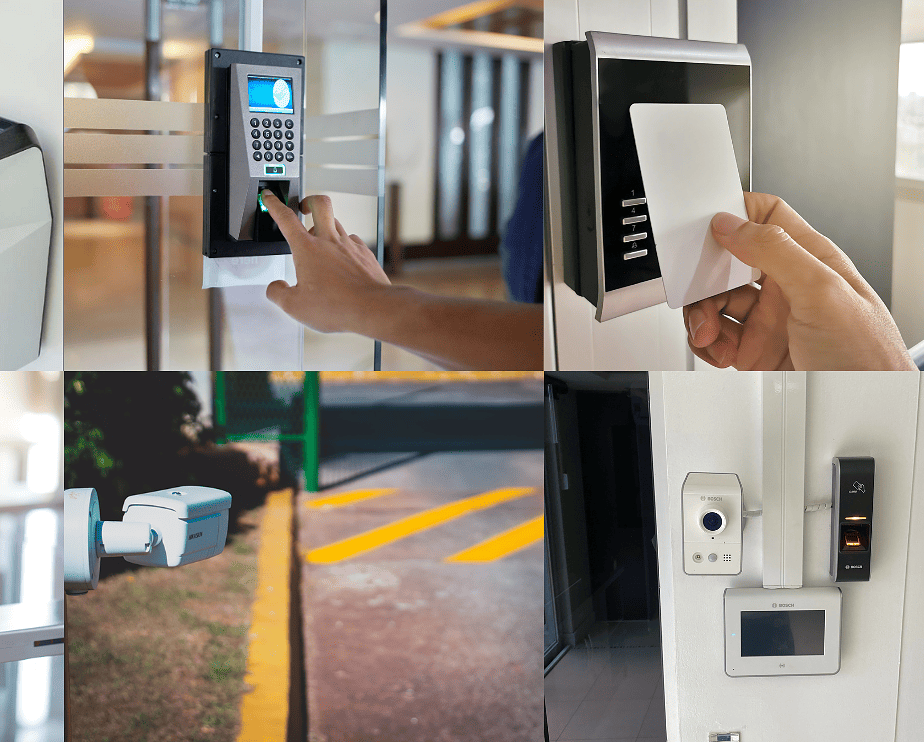

Neste contexto, utiliza-se uma combinação de barreiras físicas – como portas, catracas e portões – com dispositivos de identificação, tais como leitores de cartões, sensores biométricos ou autenticação via dispositivos móveis.

A finalidade é proteger pessoas, ativos e informações sensíveis contra riscos de invasão, furto ou sabotagem, além de garantir a rastreabilidade de todas as movimentações.

Sistemas de controle de acesso físico normalmente operam de forma integrada com videomonitoramento, alarmes e outros subsistemas de segurança, permitindo regras detalhadas para horários, perfis de usuários e diferentes níveis de autorização.

Controle de Acesso Lógico

O controle de acesso lógico é a disciplina voltada à proteção de ativos digitais, gerenciando quem pode acessar sistemas, redes, aplicações, arquivos, bancos de dados ou recursos de TI. O objetivo é assegurar a confidencialidade, integridade e disponibilidade das informações, prevenindo acessos não autorizados, vazamentos de dados e ataques cibernéticos.

Para isso, emprega mecanismos como autenticação via login e senha, autenticação multifator, certificados digitais, tokens e biometria. Políticas de permissão são estabelecidas com base em perfis de usuário, grupos, funções ou atributos, podendo ser implementadas em servidores locais, ambientes em nuvem ou redes corporativas.

O controle lógico é complementado por sistemas de monitoramento e auditoria, que registram tentativas de acesso, identificam anomalias e viabilizam respostas rápidas a incidentes de segurança.

Em ambientes organizacionais, a integração entre controle físico e lógico é cada vez mais comum, visando proteção integral dos ativos, compliance normativo e governança eficiente sobre acessos críticos.

Princípios e Fatores de Autenticação

O que você sabe (senhas, PINs)

O que você tem (cartões, dispositivos móveis)

Quem você é (biometria)

Autenticação simples, dupla e multifator

Credenciais de Acesso

Cartões de Acesso

Os cartões de proximidade são amplamente utilizados em ambientes corporativos, industriais e institucionais. Utilizam tecnologia de radiofrequência (RFID) para comunicação sem contato entre o cartão e o leitor, oferecendo praticidade e rapidez na autenticação.

Cartões de Proximidade

Cartões Inteligentes

Biometria

Credencial móvel

Dispositivos e Elementos do Sistema

Leitores e controladores

Atuadores

Periféricos e sensores

Interfaces de comunicação (Wiegand, OSDP, RS485, TCP/IP)

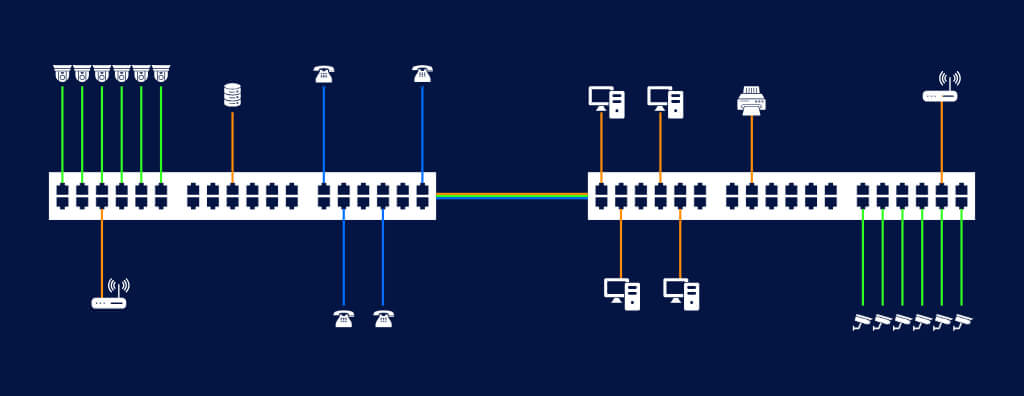

Arquiteturas de Sistemas de Controle de Acesso

Sistemas centralizados

Sistemas distribuídos

Projeto de Controle de Acesso

A Evolução da Tecnologia no Controle de Acesso

O avanço da tecnologia tem desempenhado um papel fundamental na evolução do controle de acesso. Novas tendências e inovações têm permitido identificar e autenticar indivíduos de maneiras mais eficientes e seguras.

Por exemplo, o Reconhecimento Facial e a Biometria são tecnologias que estão se tornando cada vez mais comuns na área de controle de acesso. Essas soluções oferecem níveis mais altos de precisão e conveniência, proporcionando uma experiência de acesso mais ágil e robusta.

Outro exemplo é a Identificação de Placas de Veículos (LPR), que já é uma realidade em muitos empreendimentos. Essa tecnologia permite identificar e registrar rapidamente os veículos que entram e saem de determinados locais, aprimorando a segurança e o controle de acesso. Os dados capturados pelas câmeras LPR podem ser utilizados para diversas finalidades, desde o controle de estacionamentos até a aplicação de restrições de trânsito, como identificar se um veículo foi roubado ou se possui pendências administrativas.

O Controle de Acesso está se tornando mais integrado e conectado a outros sistemas e dispositivos. A tecnologia de Internet das Coisas (IoT) desempenha um papel importante nesse sentido, permitindo a interconexão de diferentes dispositivos e a troca de informações em tempo real.

Isso possibilita uma maior automação e inteligência nos sistemas de controle de acesso, tornando-os mais eficazes e adaptáveis às necessidades específicas de cada ambiente.

Quais são os tipos de Sistemas de Controle de Acesso

Existem diversos tipos de sistemas de Controle de Acesso físico, cada um com sua finalidade e adequação a diferentes ambientes. Esses sistemas utilizam tecnologias avançadas para monitorar e gerenciar o acesso de pessoas a determinadas áreas, proporcionando segurança e controle efetivos.

Os equipamentos e dispositivos utilizados para o Controle de Acesso são selecionados de acordo com as necessidades específicas do ambiente e o que deve ser monitorado, sejam veículos ou pessoas. Cada tipo de dispositivo possui características e níveis de segurança distintos, oferecendo opções variadas para garantir a proteção e o controle adequados.

A seguir, apresentamos os principais tipos de Sistemas de Controle de Acesso físico utilizados atualmente:

Terminais Biométricos

A Biometria é uma tecnologia que utiliza características únicas e mensuráveis de seres vivos para identificar e autenticar a identidade de indivíduos.

O uso da biometria em sistemas de controle de acesso proporciona uma forma altamente segura e confiável de garantir que apenas pessoas autorizadas tenham acesso a determinadas áreas ou informações.

A seguir, detalharemos alguns dos principais métodos de biometria utilizados em Sistemas de Controle de Acesso:

Geometria da Mão

A tecnologia de Reconhecimento da Geometria da mão é um método biométrico utilizado em Sistemas de Controle de Acesso para autenticar a identidade de uma pessoa com base nas características únicas da palma da mão.

Esse método se baseia na análise das características “geométricas” da mão, como o comprimento, a largura, a posição das articulações, entre outros elementos distintivos.

No processo de autenticação por geometria da mão, um dispositivo biométrico, como um scanner ou sensor de imagem, é utilizado para capturar a imagem da palma da mão do usuário.

Essa imagem é processada por algoritmos de processamento de imagem, que identificam as características relevantes, como linhas principais, como a linha da palma e a linha dos dedos, além de pontos de referência, como articulações e curvas características.

Com base nas características extraídas, um modelo de referência da geometria da mão do usuário é construído e armazenado em um banco de dados seguro. Esse modelo serve como uma representação única e exclusiva da palma da mão do usuário. Durante o processo de autenticação, a palma da mão do usuário é novamente capturada e suas características são comparadas com o modelo de referência armazenado.

A tecnologia de reconhecimento da geometria da mão oferece vantagens em termos de precisão e segurança. A geometria da mão é uma característica altamente distinta e difícil de ser falsificada, o que aumenta a confiabilidade do Sistema de Controle de Acesso. Além disso, o processo de autenticação é rápido e não requer contato físico direto, o que é especialmente relevante em ambientes que exigem higiene e distanciamento social.

Leitura de Impressões Digitais

A leitura de impressões digitais é uma tecnologia biométrica amplamente utilizada em Sistemas de Controle de Acesso para autenticar a identidade de uma pessoa com base nas características únicas de suas impressões digitais. Essa tecnologia se baseia na análise dos padrões formados pelas digitais presentes na superfície das pontas dos dedos.

Durante o processo de autenticação, as impressões digitais do usuário são comparadas com as impressões digitais registradas previamente. Se houver uma correspondência dentro de um limite aceitável de similaridade, a identidade do usuário é verificada e o acesso é concedido.

Reconhecimento Facial

O Reconhecimento Facial é uma tecnologia avançada de biometria que utiliza algoritmos para analisar e identificar características faciais únicas de um indivíduo. Essa tecnologia permite a autenticação da identidade com base em atributos faciais, como a forma do rosto, a disposição dos olhos, nariz, boca e outras características distintivas.

Para realizar o reconhecimento facial, um dispositivo biométrico captura a imagem do rosto do usuário. Em seguida, o sistema executa uma série de etapas para extrair e analisar os pontos de referência faciais, como o contorno dos lábios, a posição dos olhos, nariz e outros detalhes importantes.

Esses pontos de referência são convertidos em um conjunto de dados digitais, que podem ser comparados com um banco de dados de faces previamente cadastradas. Durante a autenticação, o sistema realiza uma correspondência entre os dados da face capturada e os dados armazenados, procurando por semelhanças ou padrões correspondentes.

Existem diferentes abordagens para o reconhecimento facial, como o reconhecimento baseado em características faciais 2D e o reconhecimento 3D que leva em consideração a profundidade e a estrutura tridimensional do rosto. Além disso, algoritmos de aprendizado de máquina são frequentemente utilizados para melhorar a precisão do reconhecimento facial, permitindo que o sistema se adapte e refine suas correspondências com o tempo.

Reconhecimento por Voz

O reconhecimento por voz é uma tecnologia de biometria que utiliza características únicas da voz de um indivíduo para autenticar sua identidade. Essa tecnologia baseia-se em padrões e características vocais exclusivas, como entonação, ritmo, frequência e outros aspectos relacionados à fala.

Para realizar o reconhecimento por voz, um dispositivo biométrico, como um microfone, captura a voz do usuário. Em seguida, o sistema converte o sinal de áudio em dados digitais, que são processados e analisados para extrair as características vocais relevantes.

Os algoritmos de reconhecimento por voz comparam essas características extraídas com amostras de voz previamente registradas em um banco de dados. Durante o processo de autenticação, o sistema busca por semelhanças ou padrões correspondentes, determinando se a voz capturada corresponde à voz do usuário registrado.

O reconhecimento por voz pode ser implementado de diferentes maneiras, dependendo do contexto de uso. Pode ser utilizado em sistemas de controle de acesso físico, onde o usuário precisa falar uma frase específica para autenticar sua identidade. Também pode ser aplicado em sistemas de autenticação de dispositivos móveis, onde a voz do usuário é comparada com as informações armazenadas no dispositivo.

Sistemas baseados em Monitoramento

Os sistemas de controle de acesso baseados em monitoramento são uma abordagem eficaz para garantir a segurança e o controle de áreas restritas.

Esses sistemas utilizam câmeras de vigilância estrategicamente posicionadas para monitorar e capturar informações relevantes em tempo real. Com o auxílio de algoritmos avançados, esses sistemas podem realizar o reconhecimento e a análise de diferentes elementos, permitindo a autenticação e o registro de atividades de forma automatizada:

Reconhecimento de Placas Veículares (LPR)

A leitura de placas veiculares, também conhecida como LPR (License Plate Recognition), é uma tecnologia utilizada para identificar e capturar automaticamente as informações contidas em placas de veículos. Esse sistema de controle de acesso baseado em monitoramento utiliza câmeras de vigilância e algoritmos avançados para reconhecer e processar as placas em tempo real.

O LPR é capaz de ler e interpretar os caracteres alfanuméricos presentes nas placas dos veículos, independentemente da velocidade em que estão se movendo. Para isso, as câmeras especializadas em LPR são posicionadas em locais estratégicos, como entradas e saídas de estacionamentos, portões de acesso, vias públicas, entre outros.

Ao capturar a imagem da placa do veículo, o sistema de leitura de placas veiculares realiza uma série de etapas para identificar e extrair os caracteres da placa. Isso inclui processos de segmentação, onde a placa é separada do restante da imagem, e de reconhecimento, onde os caracteres são analisados e comparados com um banco de dados contendo placas registradas.

Os algoritmos de reconhecimento de placas veiculares utilizam técnicas de processamento de imagens e aprendizado de máquina para realizar a análise e o reconhecimento dos caracteres. Esses algoritmos podem ser treinados com uma grande quantidade de exemplos de placas de diferentes modelos e variações, aprimorando a precisão do sistema ao longo do tempo.

Portaria Remota

A portaria remota é um sistema de controle de acesso baseado em monitoramento que permite a visualização, comunicação e autorização remota de acesso a um determinado local. Ao contrário de uma portaria convencional, em que há a presença física de um porteiro, a portaria remota utiliza tecnologia de comunicação e câmeras de vigilância para realizar o gerenciamento e controle de acesso de forma remota.

Nesse sistema, as câmeras de vigilância são instaladas nas áreas de entrada e saída do local, bem como em outros pontos estratégicos para garantir uma ampla cobertura. Essas câmeras capturam imagens em tempo real e transmitem para uma central de monitoramento remota.

Na central de monitoramento, operadores qualificados analisam as imagens recebidas, identificam as pessoas ou veículos que desejam acessar o local e realizam a comunicação por meio de intercomunicadores de áudio e vídeo. A comunicação pode ser realizada tanto por meio de chamadas de voz quanto de videoconferências, permitindo a verificação da identidade e a autorização de acesso.

Cartões de Proximidade

Os cartões de proximidade são dispositivos utilizados em sistemas de controle de acesso físico que possuem um chip pré-programado em seu interior. Cada cartão possui um número de identificação exclusivo, tornando-o único em sua identidade.

O funcionamento desses cartões se baseia na proximidade entre o cartão e um leitor específico. Ao aproximar o cartão do leitor, o chip presente no cartão emite seu número de identificação para o leitor, que por sua vez envia essas informações para um software responsável pelo controle de acesso.

O software então verifica a identidade do usuário com base no número de identificação do cartão. Se a identidade for reconhecida, o acesso é liberado, permitindo que o usuário adentre o ambiente controlado. Caso contrário, se a identidade não for reconhecida ou se o cartão estiver desativado, o acesso é negado e o usuário é impedido de entrar.

Senha ou PIN

Os sistemas de controle de acesso físico baseados em senhas e PIN são amplamente utilizados para autenticar e autorizar o acesso a ambientes físicos restritos, como prédios, salas ou áreas específicas. Esses sistemas funcionam através da solicitação de uma senha ou código PIN aos usuários, que devem inseri-los em um teclado ou painel para verificar sua identidade.

As vantagens dos sistemas de senha e PIN incluem sua simplicidade e facilidade de uso. Os usuários estão familiarizados com o conceito de senhas e códigos PIN, tornando a adoção e a interação com o sistema mais intuitivas. Além disso, a implementação desses sistemas é relativamente econômica, pois requer apenas um dispositivo de entrada (como um teclado) e um software de controle de acesso.

Outra vantagem é a flexibilidade. Os sistemas de senha e PIN permitem que os usuários definam suas próprias senhas ou códigos PIN, o que lhes dá um senso de controle e personalização. Além disso, as senhas e códigos PIN podem ser alterados facilmente, tornando-os úteis em cenários em que o acesso precisa ser atualizado regularmente, como quando um funcionário deixa a organização.

No entanto, os sistemas de senha e PIN também apresentam desvantagens e vulnerabilidades significativas. A principal preocupação é a segurança. Senhas e códigos PIN podem ser facilmente comprometidos se forem fracos ou previsíveis. Muitos usuários tendem a escolher senhas fáceis de adivinhar, como datas de nascimento, nomes de familiares ou sequências numéricas simples. Isso torna esses sistemas vulneráveis a ataques de força bruta ou adivinhação de senhas, onde um invasor tenta várias combinações até encontrar a correta.

Sistemas baseados em Dispositivos Móveis

Os sistemas de controle de acesso baseados em dispositivos móveis representam uma solução tecnológica inovadora que possibilita a autenticação e a autorização de acesso a ambientes físicos ou recursos por meio de smartphones e tablets.

Uma das principais vantagens desses sistemas é a sua notável conveniência para os usuários. Os dispositivos móveis tornaram-se amplamente difundidos e facilmente acessíveis, o que torna a autenticação por meio deles uma opção prática e de uso intuitivo. Além disso, a mobilidade dos dispositivos possibilita que os usuários autentiquem-se em diferentes locais, eliminando a necessidade de carregar cartões ou chaves físicas consigo.

Essa tecnologia utiliza aplicativos móveis personalizados que permitem aos usuários realizar processos de autenticação com facilidade. Por meio de conexões seguras e protocolos de comunicação criptografados, os dispositivos móveis se comunicam com os sistemas de controle de acesso, fornecendo as informações necessárias para a verificação da identidade do usuário e a concessão ou negação de acesso.

A Implantação de um Projeto de Controle de Acesso

A implantação de um projeto de controle de acesso é uma etapa fundamental para garantir a segurança e proteção de ambientes, sejam eles residenciais, comerciais ou industriais. Esse processo envolve uma série de atividades e medidas para estabelecer um sistema eficiente de controle de entrada e saída de pessoas, veículos e objetos.

O primeiro passo na implantação do projeto de controle de acesso é a realização de uma análise detalhada das necessidades e características do ambiente em questão. Isso envolve identificar os pontos críticos de acesso, as áreas restritas, os fluxos de pessoas e veículos, bem como os requisitos de segurança específicos. Com base nessa análise, é possível determinar as soluções tecnológicas mais adequadas e as medidas de segurança a serem implementadas.

Uma vez definidos os requisitos, o próximo passo é selecionar os equipamentos e sistemas de controle de acesso necessários. Isso pode incluir a instalação de câmeras de segurança, leitores biométricos, catracas, portas automatizadas, sistemas de identificação por cartões ou tags, entre outros dispositivos. É importante escolher produtos e tecnologias confiáveis, que atendam aos padrões de segurança e sejam compatíveis com as necessidades do ambiente.

Após a aquisição dos equipamentos, é hora de realizar a instalação física e a integração dos sistemas. Os dispositivos de controle de acesso devem ser instalados nos locais estratégicos de acordo com o projeto estabelecido. Além disso, é necessário configurar os sistemas de software e banco de dados para gerenciar as informações de acesso e garantir a autenticação correta dos usuários.

Outro aspecto crucial na implantação do projeto de controle de acesso é a definição de políticas e procedimentos de segurança. Isso inclui estabelecer diretrizes claras sobre quem tem permissão de acesso, horários permitidos, regras de identificação e autenticação, entre outras medidas. É importante também fornecer treinamento adequado aos usuários e colaboradores para que saibam utilizar corretamente o sistema e sigam as políticas de segurança estabelecidas.

Após a conclusão da implantação, é fundamental realizar testes e avaliações para garantir que o sistema de controle de acesso esteja funcionando de forma adequada e atendendo às expectativas de segurança. É recomendável realizar auditorias periódicas e manter um monitoramento contínuo para identificar possíveis falhas ou vulnerabilidades e tomar as medidas corretivas necessárias.

Aplicações do Sistema de Controle de Acesso

Os sistemas de controle de acesso possuem uma ampla gama de aplicações em diversos setores, incluindo empresas, instituições governamentais, instalações de saúde, aeroportos, data centers e muitos outros.

Sua implementação desempenha um papel crucial na prevenção de intrusões não autorizadas, proteção de áreas restritas e recursos sensíveis, garantia da conformidade com regulamentações de segurança e privacidade, e gerenciamento eficiente do fluxo de pessoas em locais de alto tráfego.

Esses sistemas oferecem uma abordagem avançada e confiável para controlar o acesso de indivíduos, veículos e objetos a ambientes específicos. Eles podem ser integrados a outros sistemas de segurança, como sistemas de vigilância por vídeo e alarmes, para fornecer uma abordagem abrangente e eficaz de proteção e monitoramento.

Principais Benefícios do Controle de Acesso

A implementação de um sistema de controle de acesso traz uma série de vantagens, sendo a segurança certamente a principal delas, embora não seja a única. A seguir, apresentamos os principais benefícios desse sistema:

Melhor Gerenciamento do Ambiente: Os sistemas de controle de acesso permitem um gerenciamento mais eficiente do ambiente, garantindo que apenas pessoas autorizadas tenham acesso a áreas específicas. Isso ajuda a evitar situações indesejadas e garante a segurança dos recursos e informações.

Auxílio na Tomada de Decisões: Com registros precisos das atividades de acesso, os sistemas de controle de acesso fornecem informações valiosas para a tomada de decisões. Os dados podem ser analisados para identificar padrões, tendências e comportamentos, auxiliando na implementação de medidas de segurança mais eficazes.

Restrição de acesso de colaboradores e pessoas não autorizadas: Os sistemas de controle de acesso permitem restringir o acesso de colaboradores e pessoas não autorizadas a locais específicos. Isso evita o acesso não autorizado a áreas restritas, como salas de servidor, salas de arquivos confidenciais ou áreas de produção.

Redução de custos com contratação de profissionais de segurança: Com a implementação de sistemas de controle de acesso eficientes, as organizações podem reduzir a dependência de profissionais de segurança física. Os sistemas automatizados desempenham um papel fundamental na monitoração e controle do acesso, reduzindo os custos operacionais.

Acesso rápido e ágil dos colaboradores aos ambientes: Os sistemas de controle de acesso permitem que os colaboradores acessem rapidamente as áreas e recursos necessários para realizar suas tarefas. Isso melhora a eficiência operacional e evita atrasos desnecessários.

Criação de listas de acesso para eventos internos: Os sistemas de controle de acesso facilitam a criação de listas de acesso para eventos internos, como conferências, treinamentos ou reuniões. Isso garante que apenas pessoas autorizadas possam participar desses eventos, aumentando a segurança e o controle.

Localização rápida dos colaboradores: Com a integração de sistemas de controle de acesso com tecnologias de localização, é possível localizar rapidamente os colaboradores em caso de emergência ou necessidade de comunicação urgente.

Controle da quantidade de pessoas nos ambientes: Os sistemas de controle de acesso permitem controlar e monitorar a quantidade de pessoas presentes em determinados ambientes. Isso é particularmente útil em locais com capacidade limitada, como salas de reunião, auditórios ou áreas de eventos.

Análise comportamental dos colaboradores e fornecedores: Os sistemas de controle de acesso podem fornecer informações valiosas sobre o comportamento dos colaboradores e fornecedores. Isso inclui o tempo de permanência no ambiente, horários de acesso e histórico de atividades. Essa análise comportamental pode ajudar na detecção de padrões incomuns e na identificação de possíveis ameaças.

Identificação de visitantes e registro de frequência de visitas: Os sistemas de controle de acesso permitem identificar e registrar os visitantes, garantindo a segurança das informações e das pessoas. Isso é particularmente importante em ambientes com acesso restrito ou confidencial.

Conclusão

Em suma, os sistemas de controle de acesso desempenham um papel fundamental na segurança e proteção dos recursos e informações em diversos ambientes. Eles fornecem uma camada de proteção essencial, permitindo que as organizações restrinjam o acesso apenas a pessoas autorizadas e garantam a integridade de suas operações.

Além disso, os sistemas de controle de acesso garantem a conformidade com regulamentações de segurança e privacidade, registram a frequência de visitantes e visitas, e fornecem uma visão abrangente do ambiente, permitindo uma melhor gestão de segurança e uma resposta mais eficaz a incidentes.

No entanto, é importante ressaltar que a implementação de sistemas de controle de acesso deve ser cuidadosamente planejada e executada, levando em consideração as necessidades específicas da organização e as tecnologias mais adequadas. A escolha de soluções confiáveis e escaláveis, bem como a adoção de práticas de privilégio mínimo, são fundamentais para obter os melhores resultados e garantir a eficácia do sistema.