A implementação de VLANs permite a separação de fluxos de tráfego por função, área e criticidade, contribuindo diretamente para o aumento da segurança da informação e a otimização da performance de uma rede.

Neste artigo vamos apresentar um passo a passo para a configuração de VLANs, destacando todos os conceitos fundamentais e a importância da elaboração de um projeto de rede lógica bem estruturado, que garanta escalabilidade, previsibilidade de comportamento e facilidade na administração dos ativos de rede.

Confira!

Planejamento da Arquitetura da Rede

Antes de iniciar qualquer etapa de configuração, é imprescindível realizar um planejamento detalhado da arquitetura da rede.

Esse processo envolve o mapeamento dos elementos físicos e lógicos do ambiente, permitindo que a segmentação por VLANs seja implementada de forma eficiente e alinhada aos objetivos operacionais.

Devem ser considerados os seguintes pontos:

Isolamento Lógico por Área Funcional

O isolamento lógico por área funcional é uma das premissas fundamentais na definição de uma arquitetura de rede baseada em VLANs.

Esse conceito refere-se à separação controlada dos fluxos de tráfego com base na finalidade de uso, perfil de risco e necessidade de desempenho de cada grupo de dispositivos ou sistemas.

Setores como marketing, engenharia, administrativo e visitantes podem ser organizados como domínios de broadcast isolados, conforme a criticidade, os requisitos de segurança e as políticas operacionais aplicáveis a cada ambiente.

A segmentação lógica por função permite:

- Isolação do domínio de broadcast, minimizando a interferência cruzada entre setores;

- Implementação granular de regras de acesso baseadas em perfil ou função (RBAC);

- Aplicação de políticas de qualidade de serviço (QoS) diferenciadas por tipo de tráfego;

- Confinamento de tráfego malicioso ou comprometido a segmentos controlados;

- Aderência a normas internacionais de segurança da informação e segregação de ativos críticos

Segmentação de Rede para Gerenciamento de Ativos e Sistemas

A criação de uma VLAN dedicada para gerenciamento de ativos é uma prática recomendada em arquiteturas de rede que visam segurança, organização e controle operacional.

Essa VLAN deve ser destinada exclusivamente à comunicação com dispositivos de infraestrutura, como switches, access points, servidores, sistemas de automação e demais equipamentos da camada de controle.

Do ponto de vista de engenharia, os seguintes princípios devem ser observados:

- Isolamento da VLAN de gerenciamento das demais VLANs de produção, usuários e serviços, com acesso restrito às estações administrativas autorizadas;

- Aplicação de listas de controle de acesso (ACLs) ou segmentação por firewall, garantindo que apenas origens definidas possam estabelecer conexões com os ativos gerenciados;

- Utilização de protocolos seguros de administração remota, como SSH, SNMPv3, HTTPS e APIs autenticadas, evitando qualquer exposição via protocolos inseguros;

- Restrição de broadcast e descoberta de serviços, evitando que dispositivos fora da VLAN de gerenciamento consigam detectar a presença dos ativos;

- Autenticação forte e hardening dos dispositivos, com desativação de serviços desnecessários e atualização constante de firmwares;

- Monitoramento ativo da VLAN de gerenciamento, com registro de logs, alertas de acesso e integração com sistemas de SIEM ou NOC/SOC, quando aplicável.

Endereçamento IP e Subnetting por VLAN

A atribuição de endereços IP para cada VLAN deve seguir um esquema de subnetting estruturado, coerente com a arquitetura lógica da rede e aderente às práticas de engenharia que visam escalabilidade, segurança e facilidade de administração.

Cada VLAN deve operar em uma sub-rede exclusiva, garantindo isolamento de camada 3 e permitindo o controle granular do tráfego entre segmentos. A separação lógica por sub-redes é essencial para:

- Simplificar o roteamento estático ou dinâmico, com identificação imediata da função da sub-rede apenas pela análise do IP.

- Evitar sobreposição de endereçamento, especialmente em redes com múltiplas filiais, sites remotos ou ambientes híbridos (on-premise e cloud);

- Facilitar a implementação de ACLs (Access Control Lists), permitindo regras claras e objetivas de permissão ou bloqueio entre redes;

- Suportar políticas de qualidade de serviço (QoS), priorizando tráfego crítico (voz, vídeo, dados operacionais) com base em origem, destino ou classe de serviço;

Boas Práticas de Subnetting por VLAN:

- Utilizar faixas IP consistentes com a nomenclatura e função da VLAN. Exemplo: VLAN 10 – Engenharia → 192.168.10.0/24; VLAN 20 – Administrativa → 192.168.20.0/24;

- Manter registros centralizados da matriz de endereçamento, incluindo VLAN ID, faixa IP, gateway, máscara, e reserva para DHCP ou IPs fixos;

- Prever margem de crescimento para cada sub-rede, escolhendo máscaras que acomodem o número estimado de hosts, mas evitem desperdício excessivo;

- Evitar utilização de faixas IP sobrepostas em ambientes integrados via VPNs ou túneis corporativos, o que pode gerar conflitos de roteamento e falhas de comunicação;

- Documentar e aplicar naming conventions consistentes em todos os equipamentos da rede, incluindo descrições de interfaces, SVIs e interfaces de roteamento.

Em projetos corporativos, é recomendável adotar o modelo hierárquico de endereçamento, organizando os IPs por função e localização (ex: site/região, setor, tipo de dispositivo). Essa estrutura favorece a leitura da topologia em grandes ambientes e otimiza o uso de protocolos de roteamento dinâmico como OSPF ou EIGRP.

Por fim, o planejamento de endereçamento IP deve ser validado em conjunto com os sistemas de segurança, autenticação e provisionamento, assegurando que as políticas de acesso, DHCP, DNS e logging estejam alinhadas à arquitetura lógica da rede.

Topologia de Interconexão entre Switches

A definição da topologia de interconexão entre switches é uma etapa crítica na implementação de uma rede baseada em VLANs. Ela determina como os domínios de broadcast serão estendidos entre os switches de acesso, distribuição e núcleo, e influencia diretamente na estabilidade, escalabilidade e segurança da infraestrutura de rede.

Em ambientes onde múltiplas VLANs coexistem, os enlaces físicos entre switches devem operar em modo trunk, permitindo o transporte simultâneo de múltiplos identificadores de VLAN através de um único link físico. Para isso, é utilizado o encapsulamento IEEE 802.1Q, padrão amplamente adotado para inserção de tags de VLAN em quadros Ethernet.

Roteamento Inter-VLAN e Políticas de Comunicação

A segmentação da rede por VLANs isola os domínios de broadcast em nível de camada 2. No entanto, em muitos casos, é necessário permitir a comunicação entre VLANs — por exemplo, quando estações de um setor precisam acessar serviços hospedados em outro segmento, como servidores, sistemas de autenticação ou aplicações centralizadas.

Essa comunicação exige a implementação de roteamento inter-VLAN, processo que permite o encaminhamento de pacotes entre diferentes sub-redes IP. Essa função é realizada por um equipamento de camada 3, podendo ser:

- Um firewall corporativo, responsável por aplicar políticas de segurança em ambientes segmentados

- Um roteador tradicional (arquitetura legada);

- Um switch multilayer (camada 3), que possui interfaces VLAN (SVIs – Switched Virtual Interfaces);

O projeto do roteamento inter-VLAN deve considerar:

- Criação de interfaces virtuais (SVIs) para cada VLAN no equipamento de camada 3, atribuindo endereços IP que funcionam como gateway padrão para os dispositivos de cada segmento;

- Definição de rotas estáticas ou uso de protocolos de roteamento dinâmico, conforme o porte e a complexidade da rede;

- Alocação adequada de recursos de CPU e tabela de roteamento, especialmente em switches multilayer, para evitar impacto no desempenho.

Permitir comunicação total entre VLANs compromete a lógica de isolamento e expõe a rede a riscos. Por isso, é essencial adotar políticas de controle baseadas em ACLs (Access Control Lists), que definem quais fluxos de dados são permitidos ou negados entre os segmentos.

Exemplos práticos de aplicação de ACLs:

- Permitir que estações da VLAN 20 (Administrativo) acessem apenas o servidor de arquivos na VLAN 30;

- Bloquear qualquer acesso da VLAN de visitantes à VLAN de produção;

- Restringir o acesso à VLAN de gerenciamento exclusivamente a um grupo de estações administrativas.

Essas regras devem ser aplicadas nas interfaces de roteamento com o menor impacto possível na performance. Em ambientes mais críticos, é recomendada a utilização de firewalls com políticas granulares, registro de logs e autenticação de origem.

Implementação de VLANs nos Switches

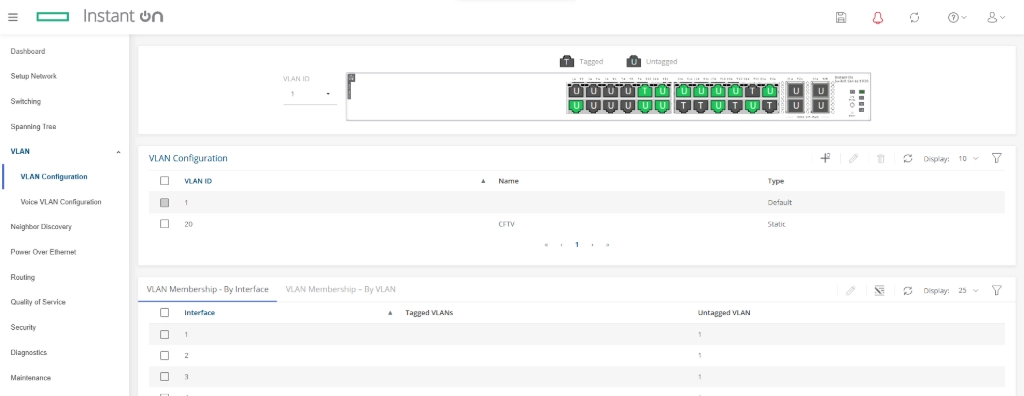

Cada VLAN é definida por um identificador numérico (ID). No equipamento, essas VLANs são criadas como domínios de broadcast independentes. A criação é geralmente feita diretamente na interface de gerenciamento do switch, por linha de comando ou interface gráfica.

Associação das Portas à VLAN

Com as VLANs criadas, define-se o comportamento de cada porta do switch:

- Portas de acesso (Access Ports): utilizadas para conectar dispositivos finais (computadores, impressoras, câmeras), cada uma pertencendo a uma única VLAN.

- Portas de tronco (Trunk Ports): usadas para conectar switches entre si ou switches a roteadores, permitindo a passagem de múltiplas VLANs por um único link físico.

Segurança e Boas Práticas

- Evite o uso da VLAN 1 como VLAN de produção.

- Use VLANs nativas com cuidado, principalmente em links trunk.

- Separe a rede de usuários, servidores, CFTV e automação industrial em VLANs distintas.

- Monitore o tráfego entre VLANs e implemente regras de firewall quando necessário.

- Documente todas as VLANs, suas descrições, ID, faixa IP e interfaces associadas.

Conclusão

A configuração de VLANs é uma etapa crítica na construção de redes seguras, organizadas e escaláveis. Mesmo em ambientes com switches de diferentes fabricantes, o conceito permanece o mesmo. Ao adotar uma abordagem estruturada e baseada em boas práticas, é possível reduzir riscos, aumentar a eficiência e preparar a rede para o crescimento futuro.