A Dark Web é uma parte oculta da internet acessível apenas por meio de softwares e protocolos específicos que garantem o anonimato, como o navegador Tor. Diferente da surface web (indexada por buscadores) e da deep web (conteúdos não indexados), a dark web é conhecida por seu alto nível de privacidade e anonimato, sendo utilizada tanto para fins legítimos quanto ilícitos. Neste artigo, entenda o que é a Dark Web, como ela funciona, os riscos envolvidos e as melhores práticas para proteger pessoas e empresas.

A Dark Web constitui um conjunto de redes sobrepostas, caracterizadas por anonimato e pelo uso de protocolos criptográficos avançados, alocadas em camadas superiores ao modelo TCP/IP, visando ocultar identidades, rotas e conteúdos acessados. Essas infraestruturas são construídas sobre mecanismos de anonimização, como onion routing, e acessadas via softwares dedicados, viabilizando comunicações não rastreáveis entre clientes e servidores, fora do escopo dos navegadores e motores de busca convencionais. A motivação central para o desenvolvimento e adoção dessas redes inclui privacidade reforçada, resistência à censura e proteção contra vigilância massiva, inserindo desafios crescentes à segurança cibernética, governança e conformidade organizacional.

Neste artigo, apresenta-se uma análise abrangente e tecnicamente detalhada da Dark Web, abordando sua definição, distinções frente à Deep Web e Surface Web, arquitetura de rede, métodos de acesso, protocolos envolvidos, mecanismos de anonimização, eletivas aplicações legítimas e ilícitas, principais ameaças e riscos, implicações de segurança para projetos corporativos e normas técnicas relacionadas à mitigação e ao monitoramento. O conteúdo destina-se a profissionais de engenharia, segurança da informação e gestores de risco buscando entendimento avançado sobre o tema.

Confira!

O que é Surface Web, Deep Web e Dark Web?

Ilustração técnica das diferentes camadas da internet, destacando a posição da Dark Web, seus elementos de anonimato, criptografia e riscos para ambientes corporativos.

Fonte: A3A Engenharia de Sistemas.

Para entender a Dark Web é fundamental traçar a distinção entre os níveis da Web:

| Característica | Surface Web | Deep Web | Dark Web |

|---|---|---|---|

| Visibilidade | Indexada por mecanismos de busca convencionais (Google, Bing etc.) | Não indexada por mecanismos de busca; requer permissões específicas | Não indexada, acesso restrito e anonimizado |

| Acesso | Público e irrestrito via navegadores tradicionais | Controlado: exige autenticação, login ou configurações específicas | Restrito: exige softwares dedicados (ex.: Tor, I2P) |

| Conteúdo | Portais institucionais, sites públicos, blogs e páginas abertas | Bases de dados corporativas, sistemas internos, e-mails e documentos sigilosos | Serviços de comunicação anônima, marketplaces, fóruns especializados (legítimos e ilícitos) |

| Nível de Anonimato | Não há anonimato, informações de acesso e navegação são rastreáveis | Parcial, dependendo da configuração e permissões do sistema | Elevado, infraestrutura projetada para garantir anonimato e sigilo |

| Legalidade | Conteúdos e acessos plenamente legais | Legal, exceto se associado a práticas ilícitas ou uso não autorizado | Depende do uso e do conteúdo acessado; existem usos legítimos e ilícitos |

| Exemplos | www.a3aengenharia.com.br, portais de notícias, sites de órgãos oficiais | Intranet empresarial, sistemas bancários online, ambientes acadêmicos restritos | Endereços .onion, serviços de whistleblowing, canais de comunicação protegida |

Fonte: A3A Engenharia de Sistemas.

- Surface Web: Camada visível, indexada por buscadores (por exemplo, sites acessíveis via HTTP/HTTPS comuns).

- Deep Web: Abrange conteúdos não indexados por motores de busca convencionais, incluindo bases de dados protegidas, áreas restritas de sistemas e sites sob autenticação, sem necessariamente implicar anonimato ou ilegalidade.

- Dark Web: Subconjunto da Deep Web, composto de sites e serviços acessíveis somente por meio de protocolos e softwares específicos (tais como TOR e I2P), projetados para anonimato total e comunicação criptografada. Os serviços localizados na Dark Web não são apenas invisíveis a buscadores, mas se encontram fora do alcance de navegadores tradicionais, exigindo infraestrutura própria para roteamento anônimo.

Estruturalmente, a Surface Web corresponde a uma minoria do espaço total de dados, enquanto Deep e Dark Web abrangem conteúdos majoritariamente não rastreáveis por mecanismos tradicionais. Na Dark Web, prevalece o conceito de “rede de sobreposição”, formando infraestruturas sobrepostas à Internet comum, com autenticação não trivial e mecanismos de acesso restritivo baseados em consentimento ou configuração de cliente.

Para aprofundar o entendimento sobre as diferentes camadas da internet, leia também nosso artigo sobre Deep Web: Tudo que você precisa saber sobre o lado oculto da Internet

Como funciona a Arquitetura e Infraestrutura Subjacente da Dark Web

A infraestrutura da Dark Web é fundamentada em redes de sobreposição (overlay networks), agregadas sobre a arquitetura TCP/IP tradicional. São implementados protocolos de anonimização em múltiplas camadas — destaque para onion routing, principal tecnologia habilitadora da rede TOR (The Onion Router). Outras tecnologias, como a I2P (Invisible Internet Project), seguem princípios similares de roteamento em camadas criptográficas (garlic routing). Essas redes são acessíveis apenas mediante aplicação de softwares especializados que encapsulam e roteiam pacotes IP por múltiplos nós, eliminando correlação direta entre cliente, servidor e conteúdo solicitado.

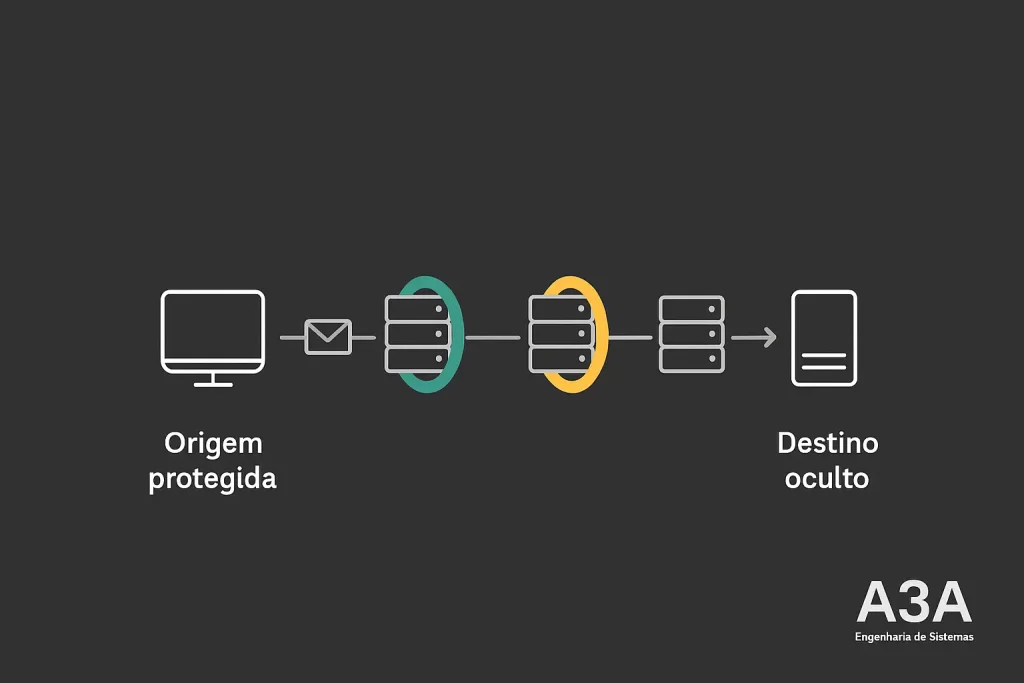

Animação didática demonstrando como os dados trafegam por múltiplos nós intermediários, com camadas de criptografia sendo removidas a cada etapa, garantindo anonimato entre origem e destino.

Fonte: A3A Engenharia de Sistemas.

- Onion Routing: Cada pacote trafega por uma cadeia de servidores intermediários (nós), sendo criptografado em múltiplas camadas. Cada nó remove apenas sua “camada” de criptografia, conhecendo unicamente o nó anterior e o próximo, nunca a origem ou o destino final simultaneamente.

- FW e Proxies: Configurações locais de cliente implicam redirecionamento de tráfego de navegação para proxies anônimos, sendo todo o tráfego encapsulado em protocolos específicos.

- Camadas sobre TCP/IP: A lógica de anonimização opera acima do transporte TCP/IP, aproveitando-se do endereçamento, mas sobrepondo múltiplos circuitos criptografados, normalmente via portas não padronizadas e endereços ocultos (ex.: domínios ‘.onion’).

A arquitetura de overlay implica desafios para monitoramento e inspeção, pois fragmenta e distribui o fluxo de dados por diferentes jurisdicionalidades e plataformas.

Principais Protocolos e Softwares para Acessar a Dark Web

O acesso à Dark Web requer a utilização de softwares projetados especificamente para operar em redes sobrepostas anônimas. Entre os principais, destacam-se:

- TOR (The Onion Router): Solução amplamente difundida para anonimização, acessível ao público por navegadores especializados. Utiliza onion routing, cada requisição web atravessa múltiplos servidores, cada um descifrando apenas o necessário para encaminhamento.

- I2P (Invisible Internet Project): Implementa garlic routing, combinando múltiplas mensagens anônimas em pacotes agregados, dificultando correlação e análise de tráfego. Opera com sua própria infraestrutura de endereçamento e clientes dedicados.

Esses softwares redirecionam o tráfego do navegador ou aplicativos por meio de redes anônimas, ocultando o IP real de origem/destino e tornando a identificação forense do usuário e do servidor altamente complexa. As comunicações adotam camadas de criptografia fim a fim, com uso intensivo de TLS adaptado e variantes criptográficas para impedir interceptação e manipulação dos dados.

O acesso a endereços ocultos geralmente se dá por URLs específicas (exemplo: domínios ‘.onion’), as quais não possuem registro público em DNS convencional, demandando a utilização de diretórios distribuídos e métodos exclusivos de resolução.

Como a Dark Web garante Anonimato e Privacidade?

O fundamento da Dark Web está nos mecanismos de anonimização. O onion routing assegura que cada elemento de rede tenha apenas conhecimento do nó seguinte, dificultando enormemente a rastreabilidade do fluxo de comunicações. Para garantir privacidade adicional, são empregadas técnicas de:

- Encriptação Multi-Camadas: Cada requisição e resposta trafega protegida por várias camadas de criptografia, assegurando confidencialidade de ponta a ponta.

- Rede de Proxies Descentralizada: O tráfego nunca segue o mesmo caminho de ponteiros IP, mitigando riscos de correlação e ataques de análise de fluxo.

- Resiliência contra Sniffing e Spoofing: Utilizando criptografia robusta para impedir a interceptação e modificação de pacotes por agentes maliciosos ou controlados por terceiros.

Esse arcabouço tecnológico dificulta significativamente a identificação de atividades e usuários, sendo projetado para resistir não apenas à censura, mas também a tentativas avançadas de vigilância e bloqueio de acesso.

Principais usos e Aplicações da Dark Web (Legais e Ilícitos)

Enquanto a Dark Web oferece recursos para anonimato e proteção de privacidade — essenciais, por exemplo, a dissidentes em regimes opressivos ou a profissionais investigativos —, sua arquitetura também é utilizada para operacionalização de atividades ilícitas, uma vez que dificulta imposição e fiscalização jurídica.

- Aplicações legítimas: Comunicação anônima, jornalismo seguro, compartilhamento de informações sensíveis sob risco, pesquisa acadêmica, proteção à liberdade de expressão e resistência a regimes de vigilância.

- Utilizações ilícitas: Comércio ilegal (armas, drogas, dados pessoais, malware), foruns de hackers, traficância de ilícitos digitais, troca de serviços de ataque cibernético, disseminação de conteúdos proibidos e esquemas de lavagem de dinheiro.

A diversidade de aplicações e a acessibilidade técnica criam uma zona de convergência entre direitos legítimos à privacidade e os riscos de suporte a atividades criminosas estruturadas.

Riscos da Dark Web: Ameaças, fraudes e perigos ao acessar

Os riscos de acesso e navegação à Dark Web podem ser classificados em múltiplos domínios:

- Exposição a Ameaças Cibernéticas: Frequência elevada de malware, ataques de spear phishing, ransomware, scripts maliciosos e exploits em páginas e serviços hospedados nessas redes.

- Captação de Dados Sensíveis: Possibilidade de vazamento de credenciais, dados corporativos e comprometimento de ativos caso dispositivos inadvertidamente sejam infectados ou utilizados sem as devidas barreiras técnicas.

- Responsabilização Jurídica: Navegação inadvertida ou acesso a conteúdos ilícitos pode expor indivíduos e organizações a riscos legais de enquadramento em crimes virtuais, mesmo sem intenção.

- Fraudes e Extorsão: Polos de organização de fraudes financeiras, esquemas de extorsão e leilões de informações corporativas confidenciais.

- Risco Operacional: Atuação de entidades maliciosas visando pontos de entrada em ambientes corporativos, com alvos em VPNs, proxies, dispositivos finais e redes de terceiros conectadas por meio inseguro.

- Vetores Avançados: Utilização de técnicas de proxy reverso e tunelamento para a propagação lateral em redes internas e movimentação furtiva de dados.

Fonte: A3A Engenharia de Sistemas.

O acesso sem proteção adequada pode resultar, ainda, no bloqueio de dispositivos por entidades judiciais, perda de integridade de sistemas e exposição de funcionários a tentativas de recrutamento ou manipulação por organizações criminosas digitais.

Resumo Técnico:

- Maior risco = exposição a malware e vazamento de dados

- Empresas precisam de políticas restritivas e monitoramento contínuo

- Conformidade com normas (ISO/IEC, LGPD) é diferencial

⚠️ Atenção:

O acesso à Dark Web, mesmo para fins de pesquisa ou curiosidade, pode expor profissionais e empresas a riscos jurídicos e técnicos, incluindo responsabilidade legal, ataques cibernéticos e vazamento de dados sensíveis. Sempre consulte especialistas em segurança da informação antes de qualquer acesso não convencional.

Dark Web nas Empresas: Riscos e impactos para ambientes Corporativos

Empresas enfrentam riscos significativos ao permitir ou negligenciar acessos à Dark Web em seus ambientes. As principais implicações incluem:

- Vulnerabilidades em Sistemas: Sistemas desatualizados, dispositivos mal configurados e ausência de controles de acesso podem servir de pontos de entrada para ameaças originadas na Dark Web.

- Monitoramento e Detecção: Necessidade de sistemas de Intrusion Detection Systems (IDS) e Endpoint Detection and Response (EDR) para identificar atividades suspeitas, como tráfego incomum, conexões com domínios não convencionais e execução de códigos anômalos.

- Políticas de Controle de Acesso: Implementação de mecanismos de autenticação forte (multi-fator), segregação de privilégios e uso rigoroso de logs para rastreabilidade.

- Proteção de Dados: Salientam-se práticas de encriptação, Data Loss Prevention (DLP) e backup offline segregado para evitar vazamentos e ransomware.

- Treinamento e Capacitação: Formação contínua de equipes na identificação de ataques de engenharia social e nos perigos concretos das redes anônimas.

Normas técnicas como a ABNT NBR IEC 62676-1-1:2019 e frameworks de segurança corporativa recomendam auditorias regulares, simulações de ataque e inspeção sistemática de integridade de backups e registros.

Como Monitorar, Mitigar e Responder a ameaças da Dark Web

O monitoramento de riscos advindos da Dark Web exige:

- Adoção de Firewalls e Segmentação de Rede: Limitar pontos de acesso, estabelecer perímetros de isolamento e monitorar pacotes para identificação de tráfego associado a proxies anônimos.

- Auditorias e Testes de Penetração: Execução periódica de avaliações de vulnerabilidade e testes de intrusão baseados em cenários de ameaças veiculadas por redes anônimas.

- Políticas de Backup e Retenção: Manutenção rigorosa de rotinas de backup e restore, controles de buffer e sistemas de backup segregado, de acordo com requisitos definidos em normas técnicas.

- Integração de Logs e Análise de Eventos: Log centralizado de interconexões, monitoração de falhas e respostas automáticas em casos de detecção de comunicação suspeita com domínios típicos da Dark Web.

- Procedimentos de Incidente: Estrutura de resposta a incidentes definida, com atuação de equipes qualificadas para análise rápida e mitigação de danos causados por acessos indevidos ou infecção de sistemas.

Todos esses processos, aliados à conformidade com requisitos normativos e recomendações de segurança, proporcionam uma postura de defesa robusta em ambientes sensíveis.

É fundamental adotar políticas de backup segregado conforme preconiza a ISO/IEC 27002 e realizar auditorias periódicas baseadas em frameworks do NIST para detecção e resposta rápida a incidentes.

Compliance e Governança Digital frente à Dark Web

As melhores práticas para segurança e gestão de riscos relacionados à Dark Web estão alinhadas a normas técnicas internacionais, como a ABNT NBR ISO/IEC 27001 (Gestão de Segurança da Informação), ISO/IEC 27005 (Gestão de Riscos) e à legislação nacional, como a LGPD. Além disso, recomendações do CERT.br e frameworks do NIST reforçam políticas de proteção, monitoramento e resposta a incidentes envolvendo ambientes de anonimato.

O posicionamento frente à Dark Web no contexto empresarial e institucional depende de políticas reforçadas de compliance, gestão de risco e adequação a normativas como a Lei Geral de Proteção de Dados (LGPD), ISO/IEC 27005 e ISO/IEC 31000. Recomenda-se:

- Mapeamento de Riscos: Elaboração de relatórios técnicos de impacto (Relatório de Impacto à Proteção de Dados Pessoais), considerando, além do ambiente lógico, as interfaces com deep e dark web.

- Governança Estruturada: Definição clara de padrões, responsabilidades e procedimentos relativos à exposição, comunicação e resposta a incidentes relacionados a vazamentos e ameaças oriundas de redes anônimas.

- Monitoramento de Compliance: Implementação de sistemas de informação seguros, captação centralizada das informações de risco, identificação, bloqueio e tratamento imediato em caso de detecção de não conformidade.

- Capacitação Organizacional: Estabelecimento de programas de treinamento e difusão de conhecimento, alinhados às melhores práticas de segurança, privacidade e integridade de dados em ambientes virtuais críticos.

A adoção sistêmica dessas medidas mitiga não apenas impactos operacionais e reputacionais, mas também assegura a conformidade com padrões nacionais e internacionais de governança digital.

Perguntas Frequentes

Não, acessar a Dark Web não é crime, mas acessar ou participar de atividades ilícitas (compra/venda de drogas, dados roubados, etc.) é ilegal. O risco está no conteúdo e na finalidade do acesso.

Sim, com ferramentas de monitoramento avançadas e políticas de controle de tráfego, empresas conseguem identificar tentativas de acesso ou tráfego suspeito relacionado à Dark Web.

O acesso deve ser feito somente por especialistas, utilizando sistemas isolados, sem dados sensíveis e nunca com credenciais pessoais ou corporativas.

Não. Ela é usada para anonimato, privacidade, liberdade de expressão, jornalismo investigativo, entre outros fins legítimos.

Conclusão

A análise técnica da Dark Web revela um ambiente de alta complexidade, pautado por protocolos avançados de anonimização, arquitetura descentralizada e forte resiliência à vigilância e bloqueio. O acesso a esses ambientes exige não apenas conhecimento de softwares e redes, mas também postura consciente frente aos riscos corporativos, operacionais, jurídicos e de compliance. A fronteira tênue entre usos legítimos e ilícitos reforça a necessidade de políticas robustas de governance, ferramentas avançadas de monitoramento, procedimentos de emergência e capacitação constante de equipes.

Para projetos de engenharia, segurança corporativa e infraestrutura crítica, as implicações vão além da escolha de tecnologias: envolvem entendimento amplo das ameaças, dos mecanismos de defesa e dos normativos aplicáveis. O compromisso com práticas estruturadas de auditoria, análise de vulnerabilidades e treinamentos permite transformação do risco em vantagem competitiva, mediante postura proativa frente ao ecossistema de ameaças e desafios emergentes.

Considerações Finais

A compreensão aprofundada das características técnicas, dos riscos e das melhores práticas de mitigação relativos à Dark Web constitui etapa imprescindível para a segurança da informação e a solidez das operações empresariais na sociedade digital. A A3A Engenharia de Sistemas agradece a leitura deste artigo e incentiva profissionais e empresas a priorizarem estratégias de proteção e acompanhamento contínuo de riscos cibernéticos.

Quer saber como as soluções da A3A Engenharia podem ajudar a sua empresa?

Descubra as melhores soluções em Segurança Digital em conformidade com a LGPD.

Para receber informações atualizadas e conteúdos de referência, siga nossos canais oficiais nas redes sociais e permaneça à frente no cenário de segurança e engenharia aplicada.

Referências Normativas

“ABNT NBR ISO/IEC 27001 — Gestão de Segurança da Informação”

“ABNT NBR ISO/IEC 27005 — Gestão de Riscos”

“LGPD — Lei Geral de Proteção de Dados”

“CERT.br — Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil”

“NIST Cybersecurity Framework“

Links Relevantes (Materiais Técnicos complementares)

O que é o NIST Cybersecurity Framework?

O que é Deep Web: Tudo que você precisa saber sobre o lado oculto da Internet

Compliance Empresarial: Definição Técnica, Benefícios e Estratégias de Implementação

eBook – Por que contratar um Projeto de Cabeamento Estruturado?