A Deep Web representa uma camada fundamental e estratégica da arquitetura de redes e sistemas web. Trata-se de todos os conteúdos, dados e sistemas não indexados pelos mecanismos de busca tradicionais — ou seja, que vão além do alcance dos navegadores convencionais e das ferramentas de busca como o Google.

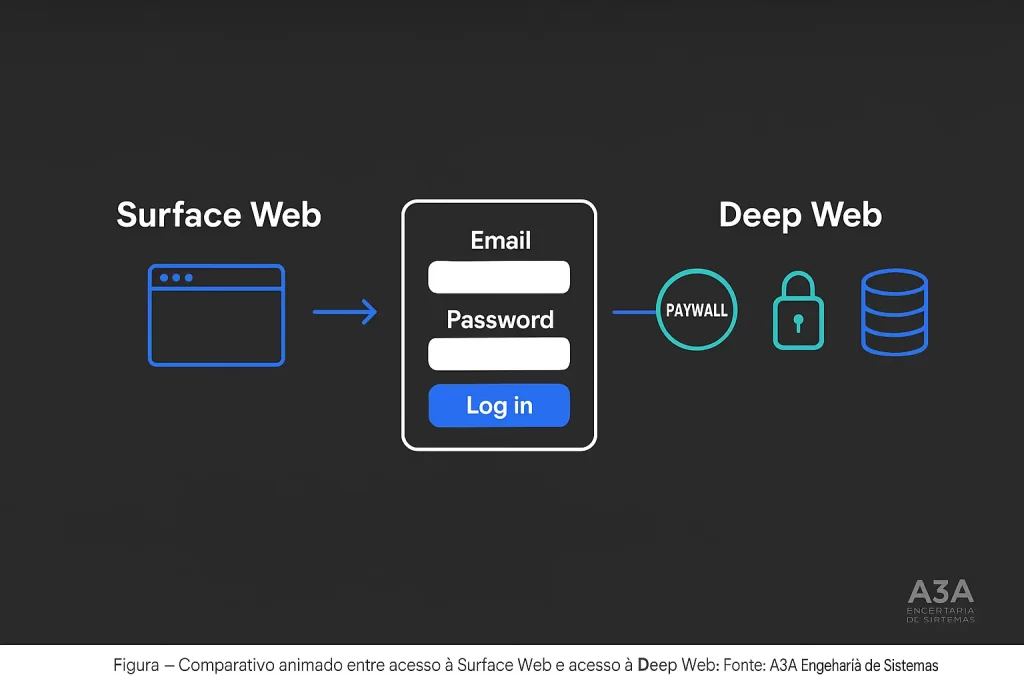

A Deep Web abrange desde informações acessíveis apenas por autenticação, conteúdos protegidos por paywall e páginas isoladas sem links públicos, até dados dinâmicos gerados por aplicações e portais institucionais. Seu funcionamento envolve exigências específicas de protocolos, credenciais e políticas de segurança avançadas.

Para profissionais de engenharia, redes, telecomunicações e segurança da informação, compreender o universo da Deep Web é essencial para garantir privacidade, anonimato e a proteção dos dados estratégicos. Os desafios vão da segmentação lógica de ambientes à adoção de boas práticas de segurança, tornando necessário o domínio de abordagens normativas, atualização constante e políticas eficazes de mitigação de riscos.

Neste artigo, serão discutidos os fundamentos técnicos da Deep Web, sua arquitetura, protocolos de acesso, segmentação da web, integração com infraestruturas de rede, implicações de segurança, ameaças associadas e recomendações para proteção de sistemas e dados. O objetivo é fornecer uma visão abrangente, alinhada às melhores práticas de engenharia e padrões regulatórios, direcionada a profissionais que buscam sólidos referenciais para tomada de decisão, integração de projetos e mitigação de riscos.

Confira!

O que é Deep Web? Fundamentos Técnicos e Aplicações

A Deep Web é toda a parte da internet que não é indexada por mecanismos de busca como Google ou Bing. Inclui bancos de dados internos, sistemas corporativos, portais acadêmicos e páginas que exigem autenticação ou acesso restrito. Ou seja, é composta por conteúdos protegidos e não acessíveis ao público em geral.

Ilustração técnica institucional destacando o conceito de Deep Web, suas camadas, exemplos corporativos e elementos de proteção digital.

Fonte: A3A Engenharia de Sistemas.

A Deep Web compõe-se de todos os recursos, informações e serviços digitais que não são indexados por mecanismos de busca convencionais.

Essa abrangência inclui conteúdo dinâmico gerado por aplicações, bancos de dados protegidos, portais institucionais acessíveis apenas por autenticação, serviços sob paywall, páginas standalone sem links externos, conteúdos não-HTML, e arquivos multinível acessíveis mediante credenciais.

O crescimento e a diversificação dessa infraestrutura acompanham o amadurecimento da arquitetura da internet, mantendo áreas tanto intencionalmente quanto acidentalmente ocultas dos indexadores públicos.

- Conteúdos Dinâmicos: Gerados em tempo real mediante consultas a bancos de dados ou interfaces de aplicação.

- Documentos e Dados Sigilosos: Armazenados em repositórios corporativos, acadêmicos ou governamentais, requerendo autenticação forte.

- Páginas Isoladas: Recursos sem hiperlinks públicos, dificultando a indexação automatizada.

- Conteúdo sob Paywall: Acesso condicionado a pagamento ou assinatura, mantendo restrição deliberada de indexação.

A despeito do senso comum, a Deep Web não é sinônimo de infraestruturas criminosas ou ilícitas – essa classificação se aproxima mais da chamada Dark Web, que constitui subconjunto específico da infraestrutura profunda, acessada por protocolos anonimizadores e comumente associada a fluxos clandestinos.

“A Deep Web não é um território obscuro, mas sim o universo de dados estratégicos e sistemas internos que sustentam empresas, universidades e órgãos públicos. A verdadeira segurança digital começa na gestão rigorosa desses ambientes não indexados, garantindo privacidade, compliance e resiliência operacional.”

Altair Galvão, Engenheiro Eletricista, Head da A3A Engenharia de Sistemas

Como funciona a Arquitetura da Deep Web e suas Camadas?

| Característica | Surface Web | Deep Web | Dark Web |

|---|---|---|---|

| Visibilidade | Indexada por buscadores (Google, Bing, etc.) | Não indexada por buscadores | Não indexada, acesso restrito e anonimizado |

| Acesso | Público e irrestrito via navegadores tradicionais | Restrito: login, autenticação, paywall, configurações específicas | Somente via softwares dedicados (ex.: Tor, I2P) |

| Conteúdo | Sites institucionais, portais públicos, blogs, notícias | Bancos de dados internos, intranets, plataformas corporativas | Mercados anônimos, fóruns, canais de whistleblowing |

| Nível de Anonimato | Não | Variável, conforme controle de acesso | Alto, arquitetura projetada para anonimato e sigilo |

| Legalidade | Totalmente legal | Legal, exceto em casos de uso ilícito | Depende do uso e conteúdo acessado |

| Exemplos | www.a3aengenharia.com.br, sites de órgãos oficiais | Intranet A3A Engenharia, sistemas bancários, ambientes acadêmicos | Endereços .onion, serviços de comunicação anônima |

Fonte: A3A Engenharia de Sistemas.

Modelo de Segmentação

- Web Superficial: Constitui-se de páginas indexadas por buscadores como Google. Utiliza protocolos HTTP/HTTPS padrão e remete ao acesso aberto.

- Deep Web: Camada de recursos não indexados que podem englobar desde sistemas corporativos internos até bancos de dados acadêmicos. Seu acesso normalmente depende de autenticação, autorização e protocolos de transporte diferenciados.

- Dark Web: Subconjunto ainda mais restrito, acessado com navegadores especializados, como Tor, utilizando endereçamento e criptografia próprios para prover anonimato extremo.

O modelo de segmentação objetiva delimitar os níveis de visibilidade, acessibilidade e privacidade em função da arquitetura lógica e física dos sistemas de informação. A diferenciação técnica é baseada na oposição funcional: enquanto a Web Superficial pauta-se pela exposição e indexabilidade, a Deep Web é contrária a tais características.

Estruturas de Acesso

- Requisição Autenticada: Exige credenciais validadas por servidores de autenticação.

- Geração Dinâmica de Conteúdo: Dados exibidos por consultas dependentes de parâmetros temporais, filtragens e políticas de acesso.

- Isolamento Lógico: Páginas, arquivos e serviços sem ligação explícita na estrutura de hiperlinks abertos.

Protocolos Deep Web e Infraestrutura: Como acessar com segurança?

Fonte: A3A Engenharia de Sistemas.

A operacionalização da Deep Web envolve protocolos de camada de aplicação, transporte seguro, roteamento segmentado e integração com sistemas de autenticação e autorização sólidos. Estruturas como VLANs, VPNs corporativas, redes privadas virtuais e sistemas de controle baseados em autenticação multifatorial (MFA) sustentam grande parte do tráfego e acesso a esses ambientes.

- Protocolos: HTTP/HTTPS, SOCKS5 (especificamente em ambientes anonimizadores), TLS para transporte criptografado, portas específicas para serviços ocultos.

- Roteamento: Integração de backbones privados e públicos utilizando mecanismos avançados de segmentação lógica e física, cabos estruturados conforme as normas técnicas, e gestão rigorosa de interfaces de rede externa via pontos de demarcação seguros.

Topologias Típicas

A arquitetura de rede da Deep Web normalmente compreende interfaces de rede externa, infraestrutura de entrada protegida e canais de acesso segregados. Os pontos de interconexão física seguem as recomendações das normas técnicas de cabeamento estruturado, incluindo caminhos aéreos, cabos subterrâneos, caixas de inspeção, e métodos de proteção mecânica para evitar intercepção ou sabotagem.

Nos ambientes corporativos, a integração da Deep Web com redes públicas é feita de modo segmentado, através de firewalls avançados, sistemas de prevenção de intrusão, listas de controle de acesso persistentes e autenticação federada, garantindo a interoperabilidade segura sem exposição indevida de dados sensíveis.

As melhores práticas de proteção de dados na Deep Web seguem recomendações reconhecidas internacionalmente, como a ISO/IEC 27001 (Gestão de Segurança da Informação), ISO/IEC 27002 (Controles de Segurança) e ISO/IEC 27005 (Gestão de Riscos). Tais normas orientam políticas de atualização contínua, uso de criptografia avançada e controles de acesso segmentados, essenciais para ambientes não indexados.

Riscos, Ameaças e privacidade na Deep Web: como se proteger?

Ameaças e Vetores de Risco

- Interceptação de Dados: O tráfego na Deep Web, se não for adequadamente criptografado, pode ser alvo de sniffing, comprometendo informações sensíveis.

- Spoofing: Riscos de operações fraudulentas simulando entidades legítimas, levando à obtenção não autorizada de credenciais ou dados.

- Ataques a Sistemas Autenticados: Tentativas de exploração de vulnerabilidades em mecanismos de autenticação e autorização.

- Malwares e Exploração Remota: Ambientes com controles de atualização deficientes tornam-se alvos para agentes maliciosos, que visam comprometimento escalonado.

⚠️ Atenção:

O acesso não autorizado ou a exposição de dados em sistemas corporativos da Deep Web pode resultar em sérios riscos legais, vazamento de informações e impacto operacional para empresas.

Tecnologias de Proteção

- Uso de criptografia fim a fim em todos os segmentos de comunicação, incluindo TLS e certificados digitais emitidos por autoridades certificadoras confiáveis.

- Implantação de firewalls de nova geração com inspeção profunda de pacotes e políticas baseadas em contexto.

- Adoção de autenticação multifatorial e privilégios mínimos para controles de acesso.

- Atualização contínua de software, firmware e aplicações, acompanhada de gestão ativa de vulnerabilidades.

- Monitoramento em tempo real do tráfego de rede para identificar e mitigar atividades anômalas.

Anonimato, Privacidade e Considerações Éticas

A Deep Web, ao prover mecanismos de acesso não rastreáveis e ambientes privados, fortalece a privacidade de dados, porém impõe desafios éticos e técnicos. A utilização de tecnologias de anonimato deve estar alinhada à legislação vigente e às normas de uso responsável, evitando brechas para abusos ou exposições indevidas.

O tratamento, armazenamento e acesso a dados sensíveis na Deep Web devem estar em conformidade com a Lei Geral de Proteção de Dados (LGPD) no Brasil, a GDPR na União Europeia e diretrizes da ANPD (Autoridade Nacional de Proteção de Dados), garantindo governança digital alinhada às melhores práticas internacionais.

Compliance e Normas Técnicas na deep Web

- Cabeamento Estruturado: A infraestrutura física, composta por caminhos, espaços, entradas dedicadas e separação de sistemas, segue recomendações de normas técnicas para garantir isolamento, integridade e proteção de fluxos de dados não indexados.

- Segurança de Sistemas: Sistemas de controle de acesso, integridade física e lógica dos componentes, proteção contra falhas e detecção de violações são mandatórios em ambientes críticos.

- Atualizações e Hardening: Adoção de políticas de atualização contínua, fortalecimento de servidores e segmentos críticos, além da aplicação de antivírus atualizado e bloqueio de integrações não confiáveis.

O cumprimento dessas diretrizes garante não apenas conformidade regulatória, mas também eleva o nível de resiliência face a cenários sofisticados de ataque e comprometimento.

- Controle de Acesso: Implementação do conceito de menor privilégio, segregação lógica de ambientes e auditoria constante das permissões atribuídas aos usuários e sistemas de terceiros.

- Monitoramento e Backup: Soluções de backup automático e cópia periódica dos dados em ambientes de segurança elevada são mandatórias para ambientes críticos e de alta disponibilidade.

Deep Web e Segurança Eletrônica: Integração e boas práticas

A interface entre ambientes Deep Web e sistemas de segurança eletrônica é inevitável em infraestruturas corporativas e prediais avançadas. Integrações de controle de acesso, videomonitoramento e sistemas de detecção de intrusão, quando conectadas via segmentos protegidos da Deep Web, demandam controles reforçados de integridade física e lógica.

- Isolamento de Tráfego: Garantia de que o tráfego entre dispositivos de segurança e sistemas centrais flua por canais autenticados, criptografados e monitorados, mitigando riscos de interceptação ou manipulação.

- Política de Hardening: Aplicação de hardening contínuo em todos os dispositivos conectados, com atualização de firmware e aplicações críticas, além do uso de integração confiável com softwares de gestão homologados.

- Monitoramento e Resiliência: Sistemas de detecção e resposta a incidentes integrados aos segmentos Deep Web asseguram pronta identificação de ameaças e reconstituição de dados em caso de falha ou ação hostil.

💡 Dica Técnica:

Implemente políticas de autenticação multifatorial e monitore regularmente logs de acesso para fortalecer a segurança de ambientes não indexados.

O alinhamento com padrões internacionais de segurança física e lógica é fundamental para a manutenção da integridade, confidencialidade e disponibilidade dos sistemas interligados nesse ecossistema.

A criação e manutenção de sistemas corporativos não indexados, como bancos de dados internos, intranets e plataformas restritas, demanda aderência a normas técnicas de infraestrutura, como a TIA/EIA-568 e ABNT NBR 14565, que definem padrões para cabeamento estruturado, separação de sistemas e proteção física de redes.

Perguntas Frequentes

Não, mas depende do uso. O acesso a informações privadas de forma não autorizada é crime.

Utilizando criptografia, autenticação forte e atualização contínua de sistemas.

Vazamento de dados, ataques a sistemas autenticados, interceptação de tráfego.

A Deep Web reúne todo o conteúdo da internet que não é indexado pelos buscadores tradicionais, como bases de dados, sistemas internos de empresas, portais acadêmicos, e áreas restritas de sites que exigem autenticação. Não se trata de algo “secreto”, mas sim de páginas não acessíveis ao público geral.

Sim, é possível acessar conteúdos da Deep Web pelo celular, principalmente aplicativos de bancos, e-mails, plataformas corporativas e sistemas que exigem login. Porém, o acesso à Dark Web (subconjunto da Deep Web) via celular exige aplicativos e configurações específicas, como navegadores compatíveis com Tor.

A Dark Web é um subconjunto da Deep Web, acessível apenas por meio de protocolos e softwares especializados, como o navegador Tor. Ela não está localizada em um “lugar” físico, mas distribuída em servidores ao redor do mundo, fora do alcance dos mecanismos de busca convencionais.

Não existe um Google para a Deep Web, pois seus conteúdos não são indexados por buscadores tradicionais. Porém, há buscadores especializados em algumas áreas restritas, como bancos de dados acadêmicos ou portais internos. Na Dark Web, o “buscador” mais famoso é o DuckDuckGo (acessível via Tor), mas sua indexação é limitada.

Conclusão

A compreensão e a gestão adequada da Deep Web demandam conhecimento técnico aprofundado sobre arquitetura, protocolos de acesso, infraestrutura de rede, segregação lógica e mecanismos de proteção física e digital. Ambientes não indexados são essenciais para a manutenção da privacidade, confidencialidade e controle de dados estratégicos, mas requerem rigorosas políticas de segurança da informação, alinhamento normativo e práticas de hardening contínuo. A integração de sistemas críticos com esses ambientes demanda padronização de controles de acesso, monitoramento reforçado e prontidão para resposta a incidentes, contemplando tanto ameaças cibernéticas quanto riscos operacionais.

Em projetos de engenharia e segurança, a adoção de modelos sólidos para segmentação, autenticação e criptografia é decisiva para o sucesso da proteção em ambientes Deep Web. Considerando o dinamismo tecnológico, recomenda-se a atualização permanente das metodologias e ferramentas, bem como a valorização da interdisciplinaridade entre engenharia de redes, TI e segurança cibernética.

Considerações Finais

A exploração do universo técnico da Deep Web revela sua importância estratégica para ambientes privados, corporativos e institucionais, destacando a necessidade de engenharia avançada e práticas de segurança robustas. O aprimoramento contínuo dos controles, alinhado às normas e aos padrões reconhecidos, constitui-se como diferencial competitivo para profissionais e empresas do segmento.

Agradecemos a leitura deste artigo técnico e convidamos todos os interessados a acompanhar a A3A Engenharia de Sistemas nas redes sociais para mais conteúdos especializados e atualizações de referência em Engenharia de Sistemas, Redes, Segurança e TI.

Referências Normativas

ISO/IEC 27001 – Gestão de Segurança da Informação

ISO/IEC 27002 – Controles de Segurança

ISO/IEC 27005 – Gestão de Riscos

TIA/EIA-568 – Cabeamento Estruturado

ABNT NBR 14565 – Infraestrutura de Cabeamento para Telecom

“LGPD — Lei Geral de Proteção de Dados”

GDPR – General Data Protection Regulation (UE)

“ABNT NBR ISO/IEC 27001 — Gestão de Segurança da Informação”

“ABNT NBR ISO/IEC 27005 — Gestão de Riscos”

“CERT.br — Centro de Estudos, Resposta e Tratamento de Incidentes de Segurança no Brasil”

“NIST Cybersecurity Framework” – National Institute of Standards and Technology

Links Relevantes (Materiais Técnicos complementares)

O que é o NIST Cybersecurity Framework?

Compliance Empresarial: Definição Técnica, Benefícios e Estratégias de Implementação

eBook – Por que contratar um Projeto de Cabeamento Estruturado?